恶意代码分析实战Lab1

恶意代码分析实战Lab1

Lab1-1

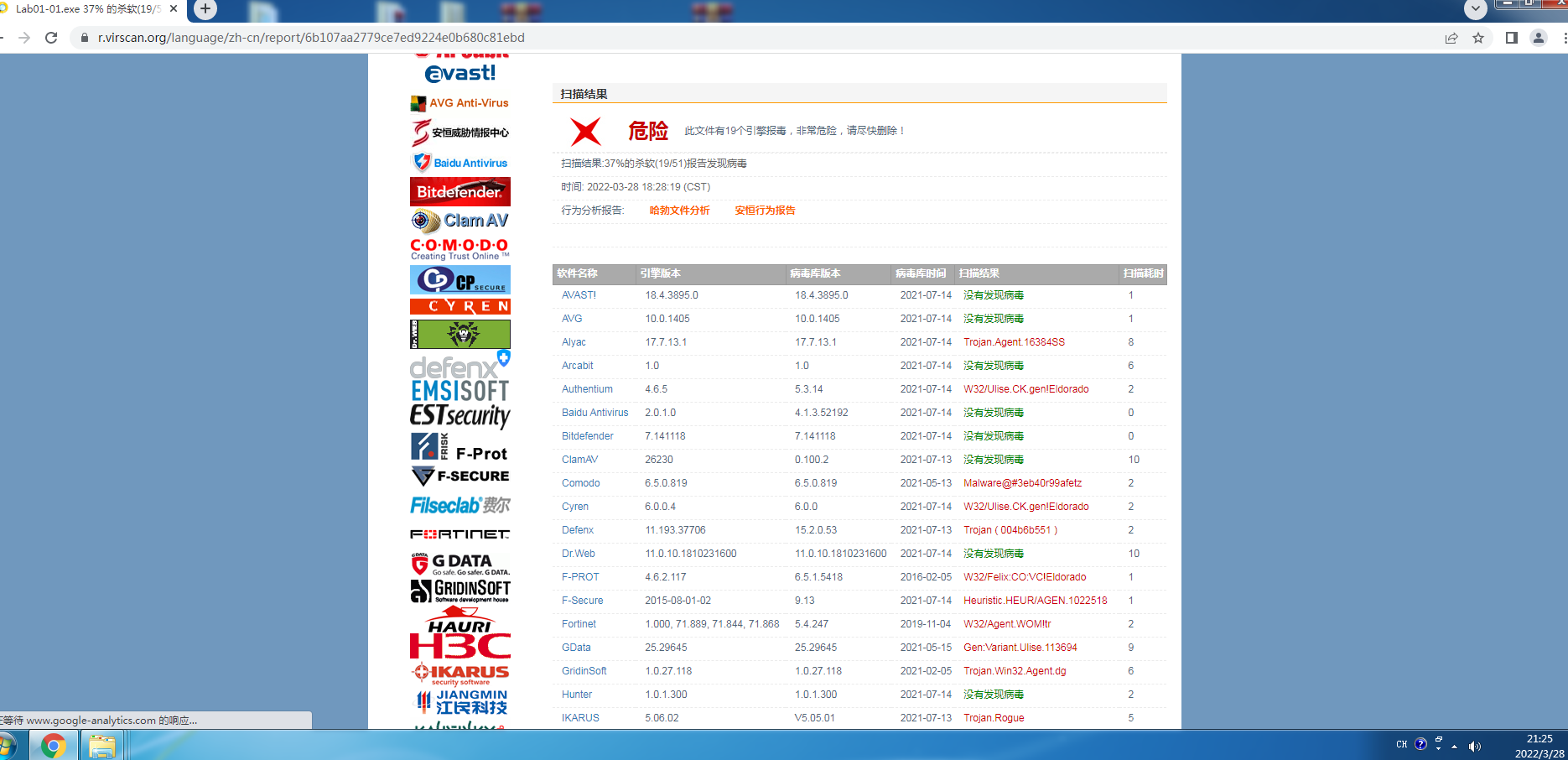

1、将这个文件上传http://virustotal.com/进行分析并查看报告。文件匹配到已有的反病毒软件特征了吗?

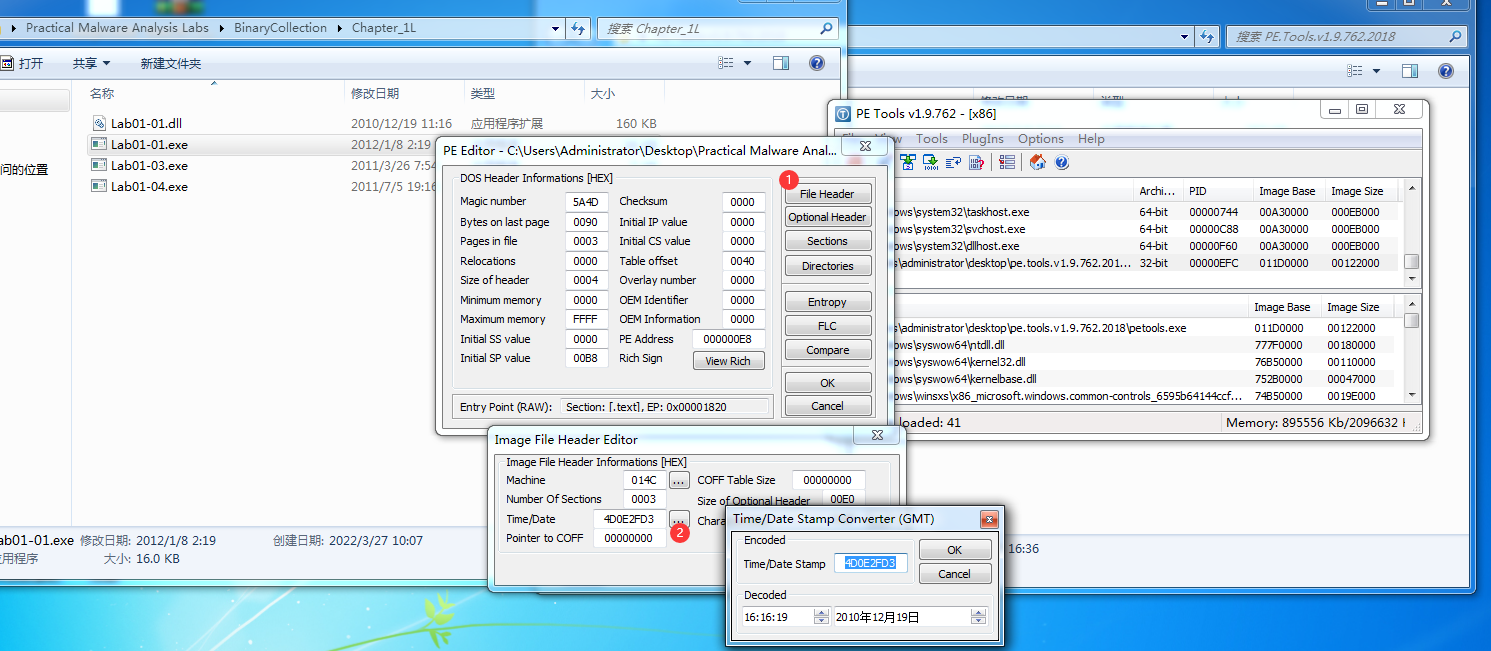

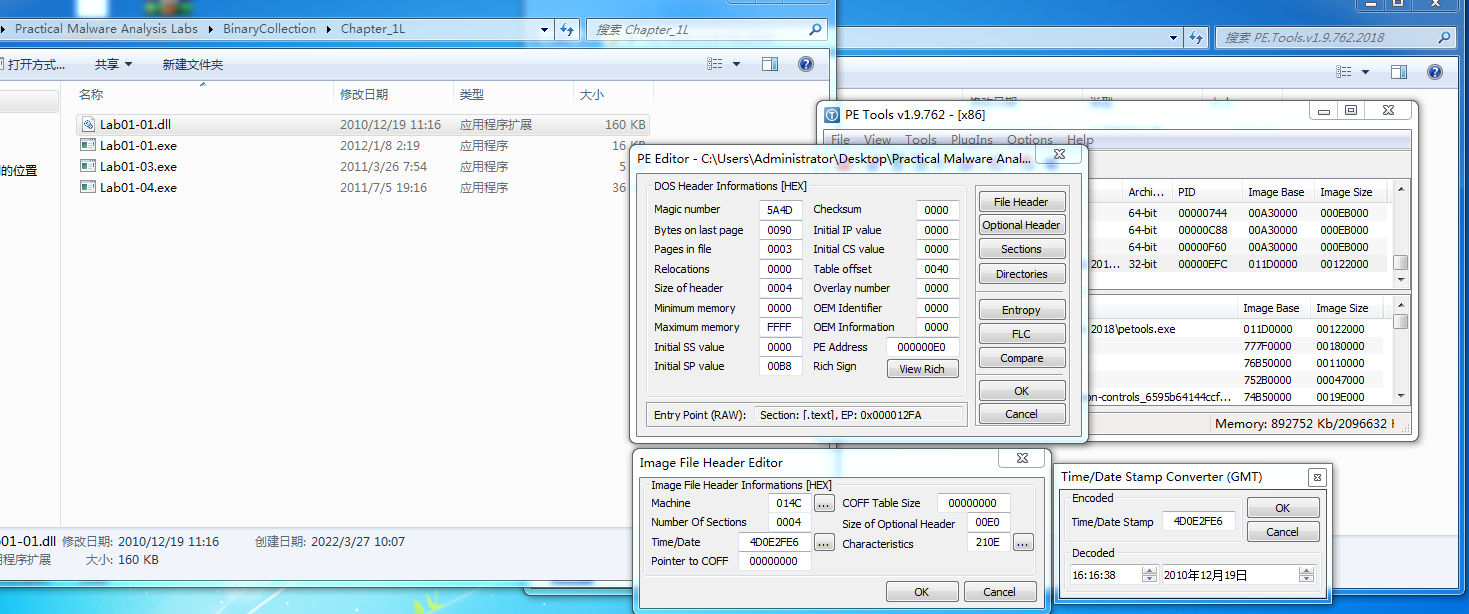

2、这些文件是什么时候编译的?

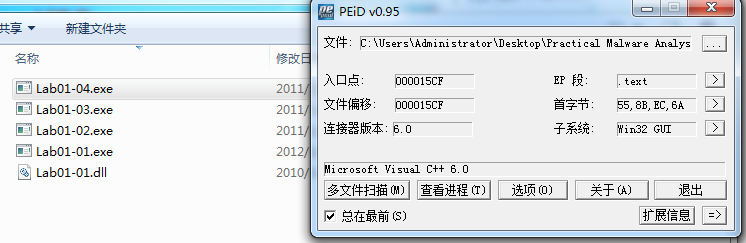

查看Lab01-01.exe

查看Lab01-01.dll

两文件相差19秒可能是同时编译的

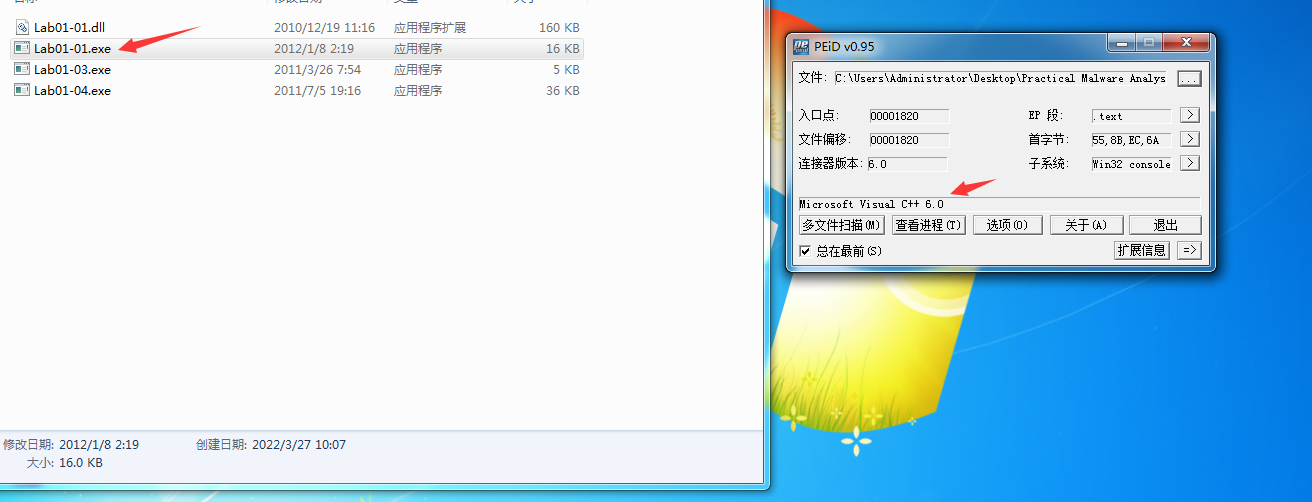

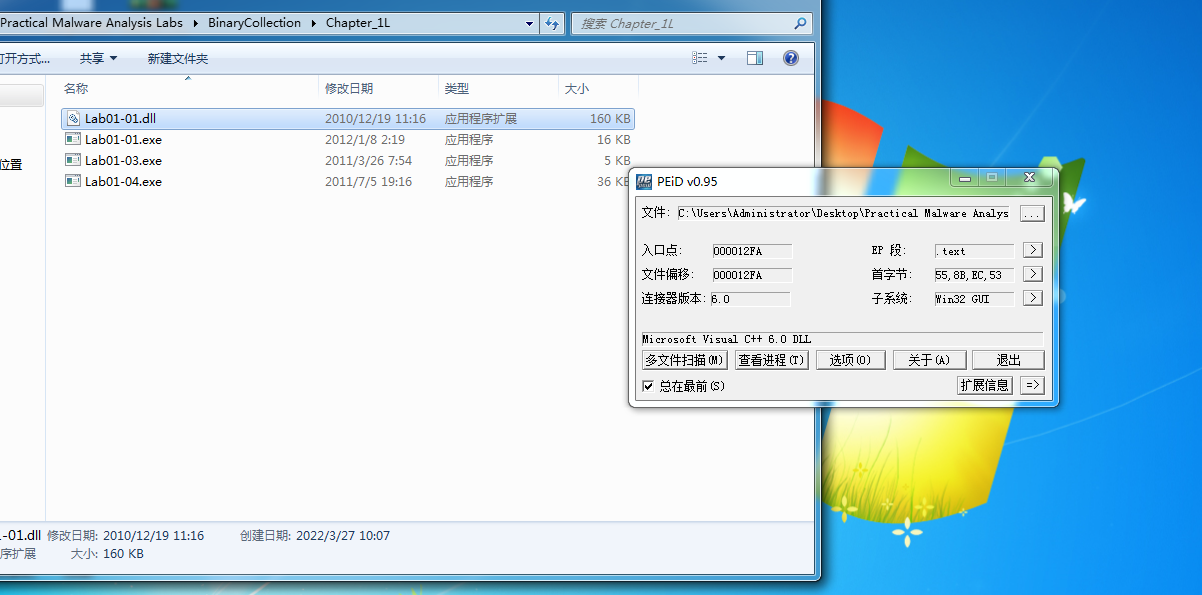

3、这两个文件中是否存在迹象说明它们是否被加壳或混淆了﹖如果是,这些迹象在哪里?

Lab01-01.exe未被加壳

Lab01-01.dll未被加壳

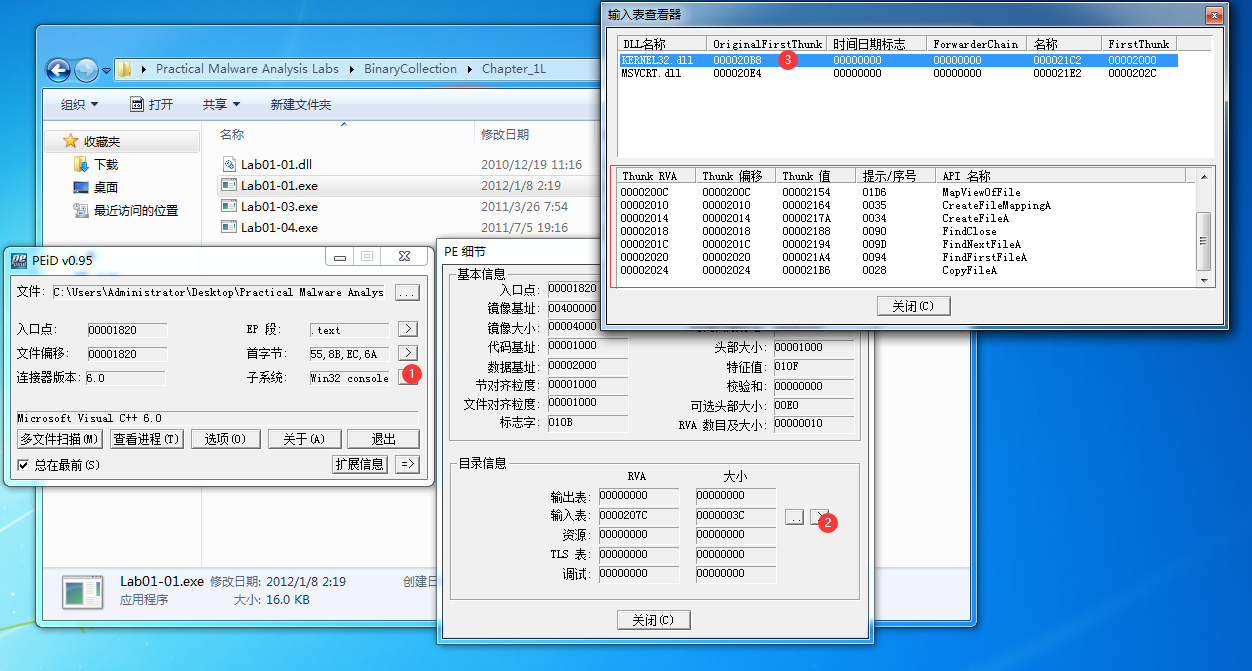

4、是否有导入函数显示出了这个恶意代码是做什么的?如果是,是哪些导入函数?

Lab01-01.exe

CreateFileA:创建一个文件

CopyFileA:复制一个文件

…

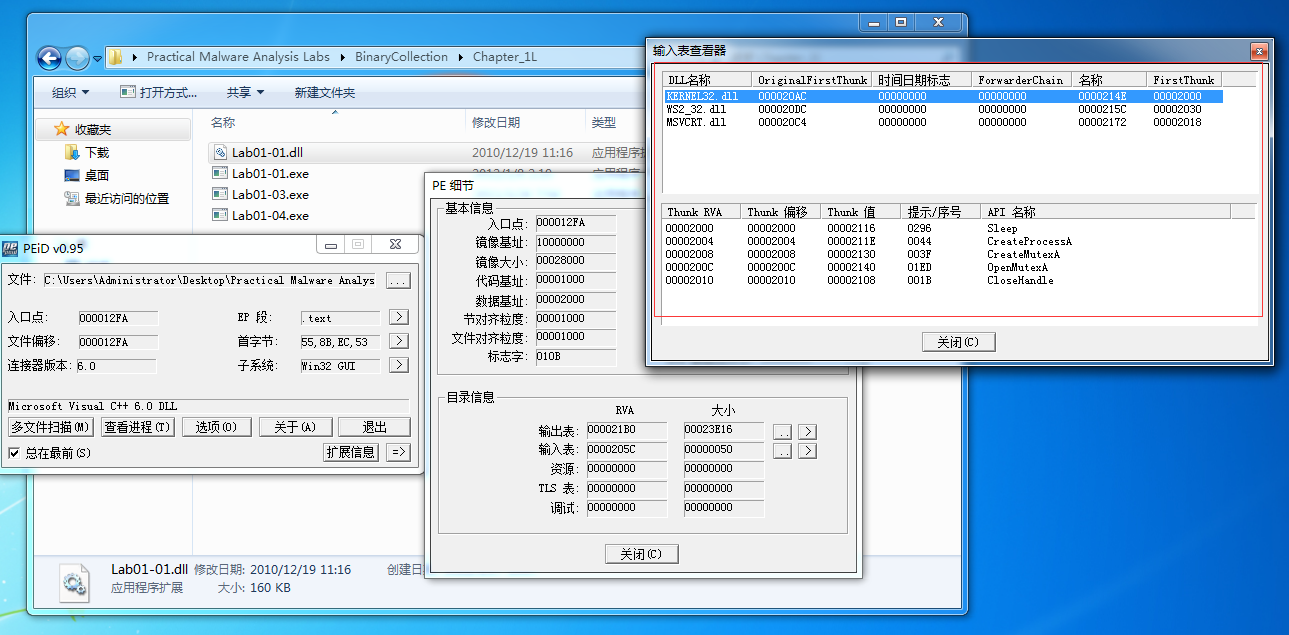

Lab01-01.dll

WS2_32.dll:联网操作

Sleep:休眠

CreateProcessA:创建进程

CreateMutexA:创建互斥量

5、是否有任何其他文件或基于主机的迹象,让你可以在受感染系统上查找?

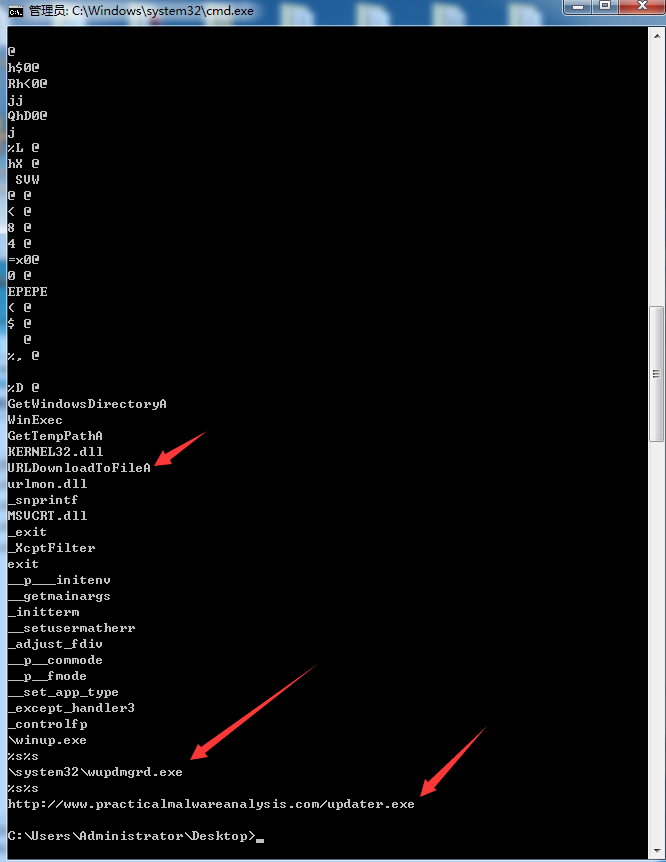

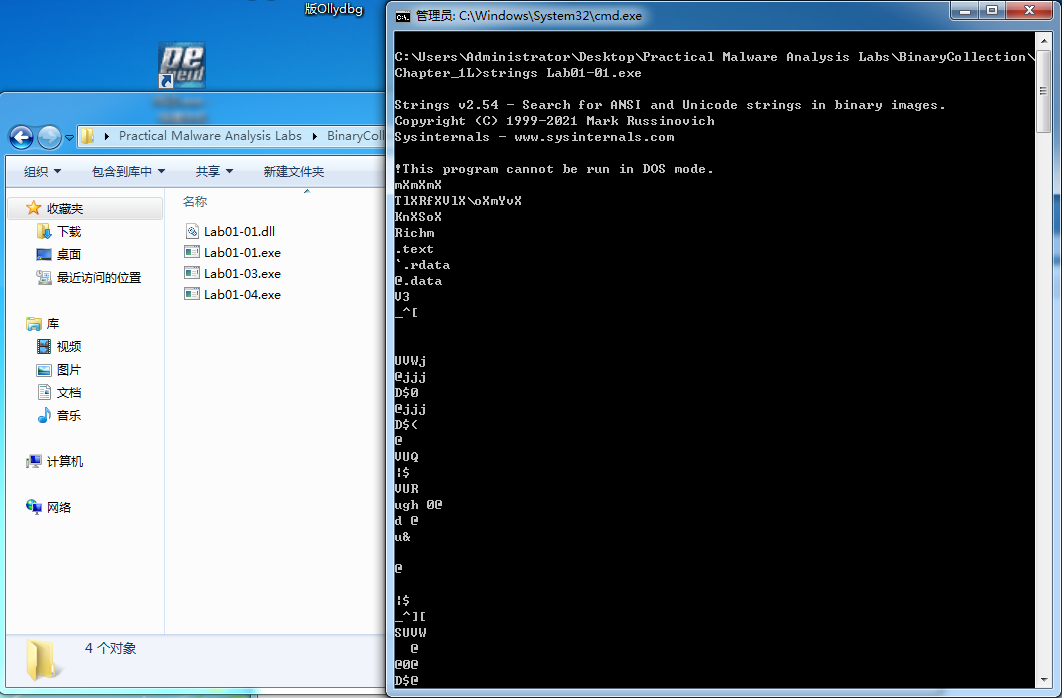

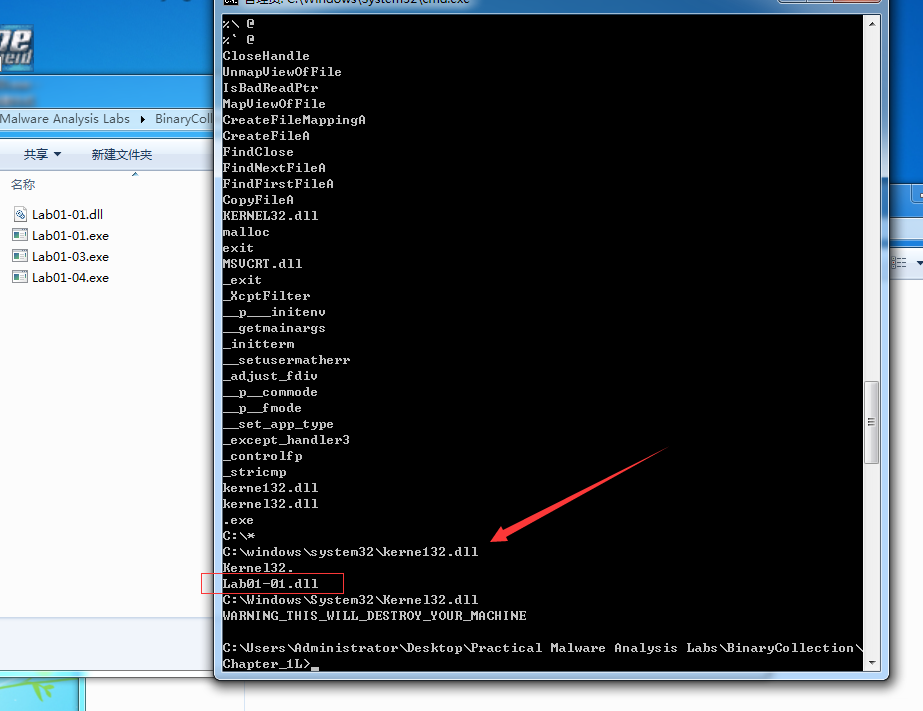

strings Lab01.exe查看字符

kerne132.dll是1不是l,伪装为系统文件

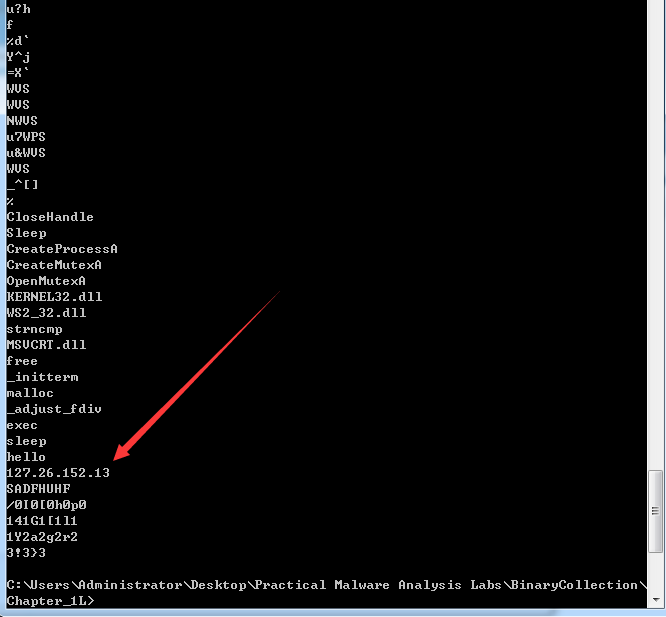

strings Lab01.dll查看字符

6、是否有基于网络的迹象,可以用来发现受感染机器上的这个恶意代码?

127.26.152.13为恶意地址(反弹shell)

exec:执行命令

sleep:休眠等待链接

结合WS2_32.dll推测他可能链接这个IP地址,获取exec命令来运行一个程序,一个sleep来是后门程序休眠

7、你猜这些文件的目的是什么?

后门程序常用GetProcess和sleep,得到总结.dll是个后门程序,而.exe加载运行.dll

Lab1-2

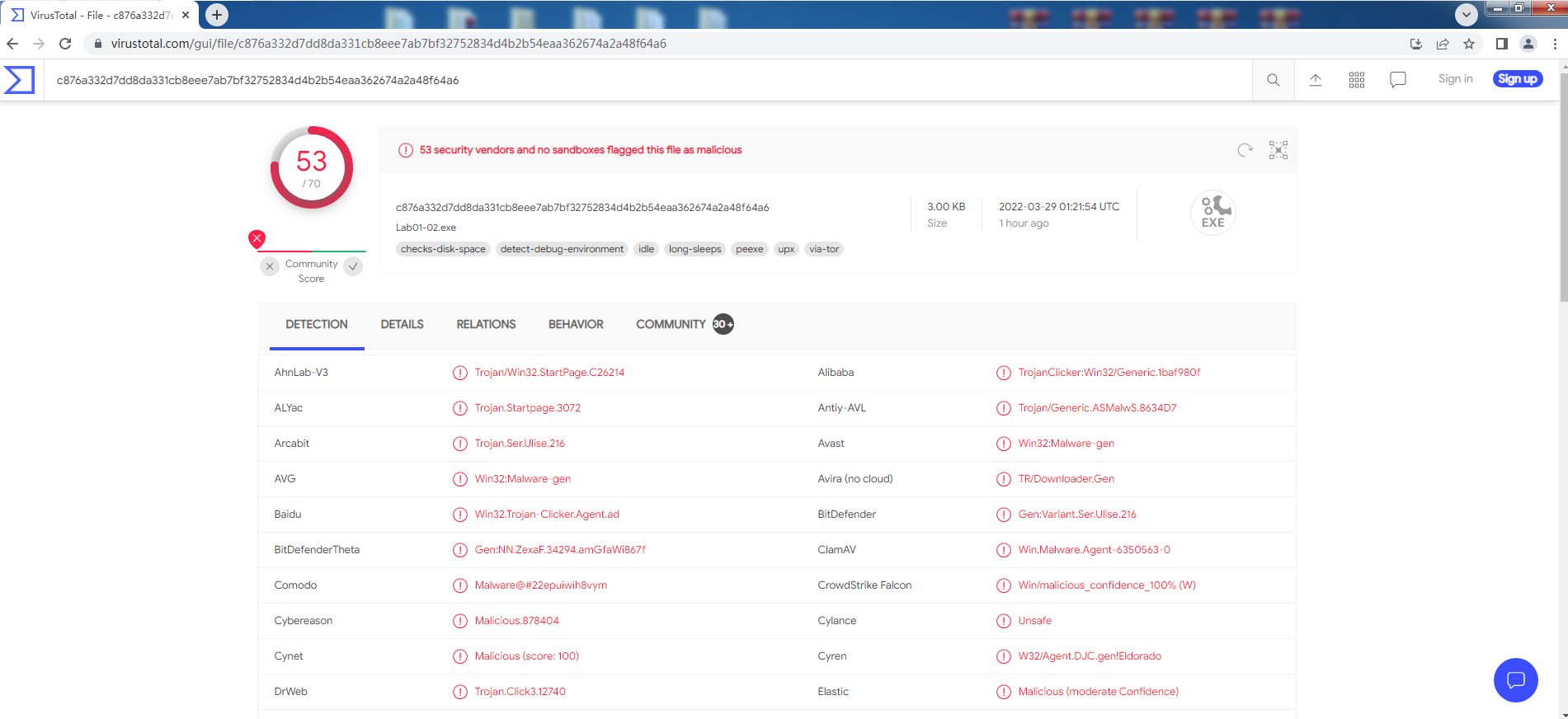

1.将Lab01-O2.exe文件上传至http://virustotal.com/进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?

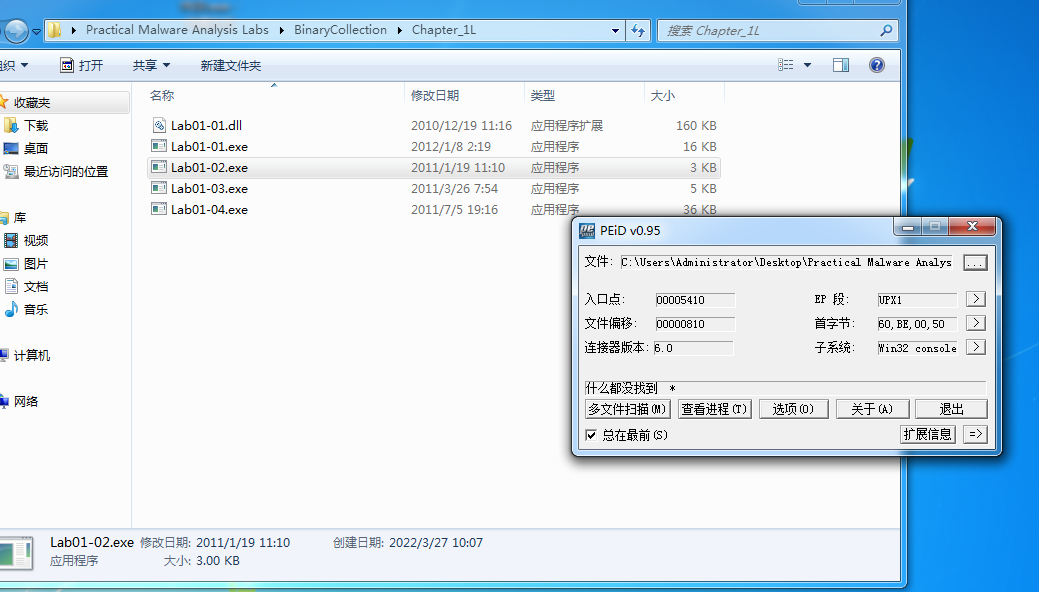

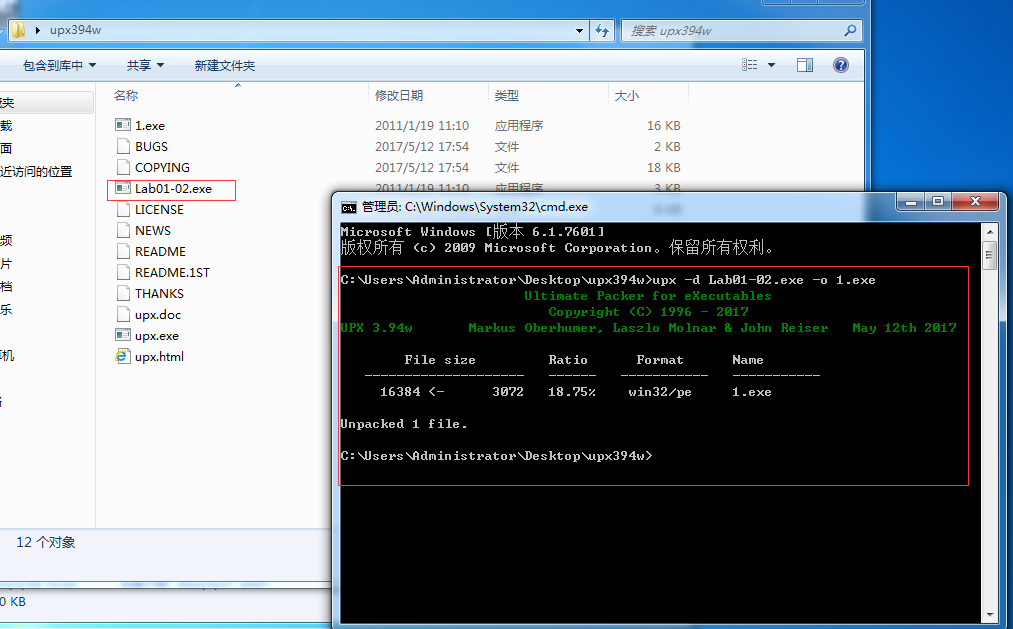

2.是否有这个文件被加壳或混淆的任何迹象﹖如果是这样,这些迹象是什么?如果该文件被加壳,请进行脱壳,如果可能的话。

加壳了

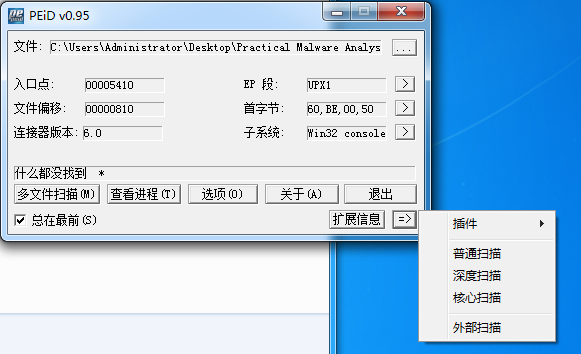

深度扫描

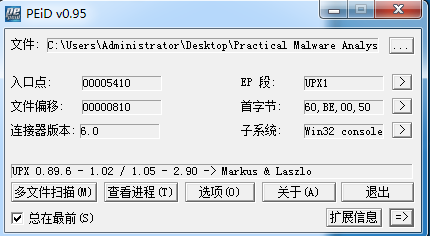

是upx加壳

UPX自动脱壳

移动到upx目录下

|

|

完成脱壳

UPX手动脱壳

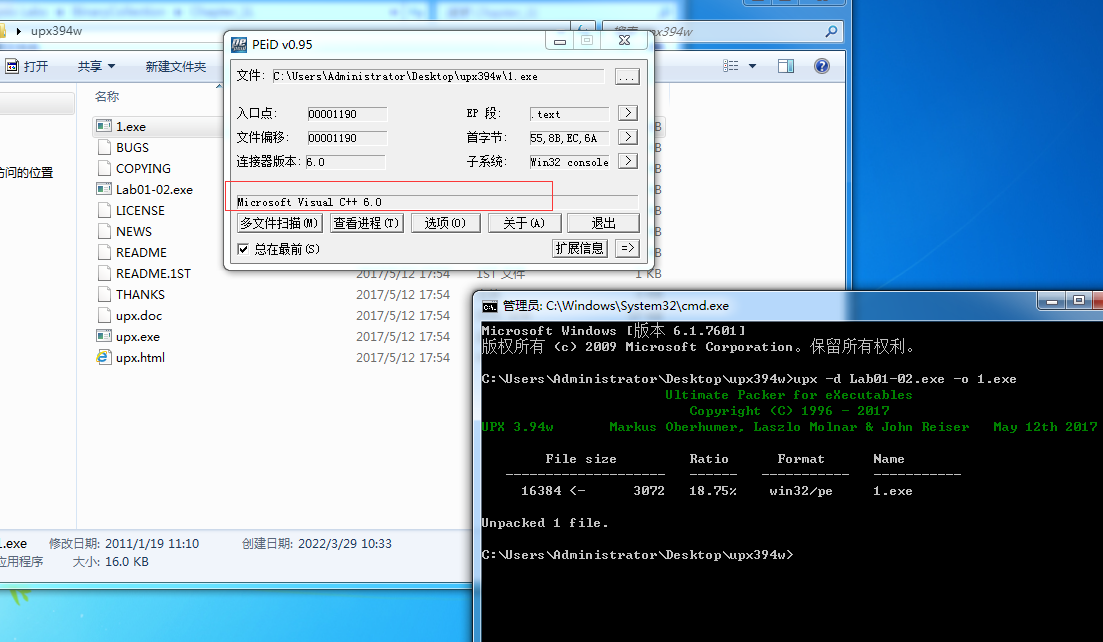

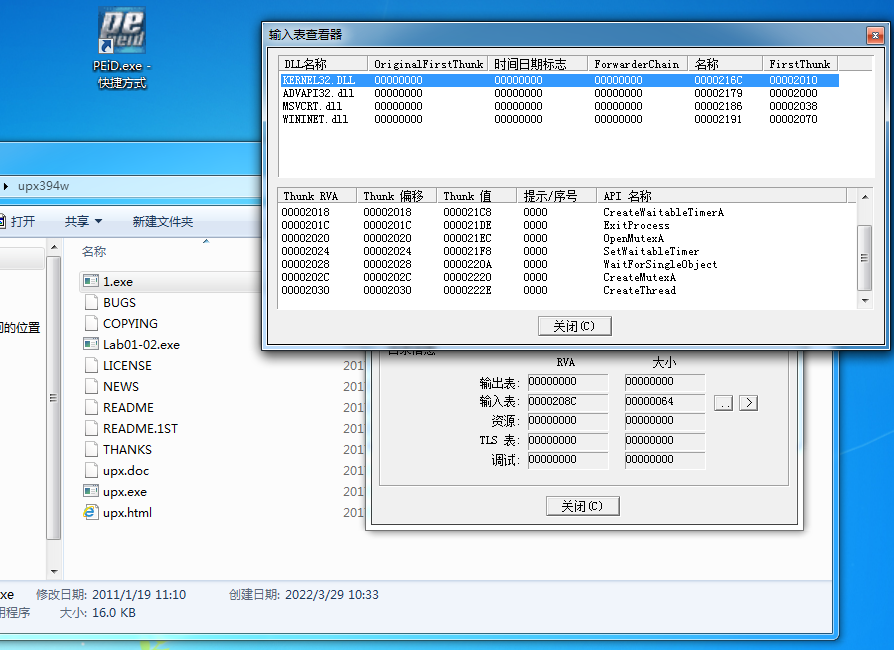

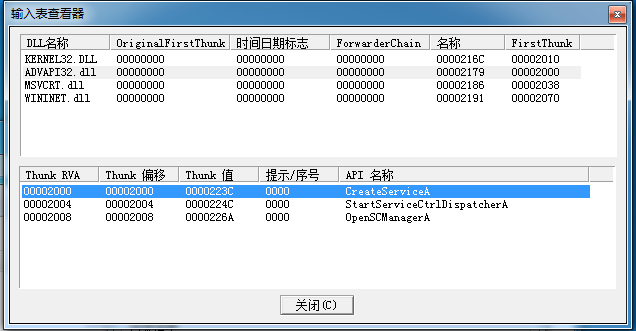

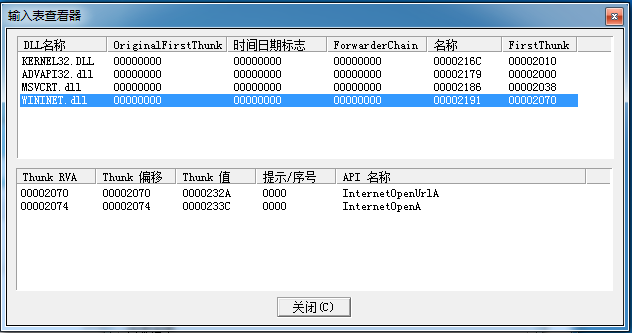

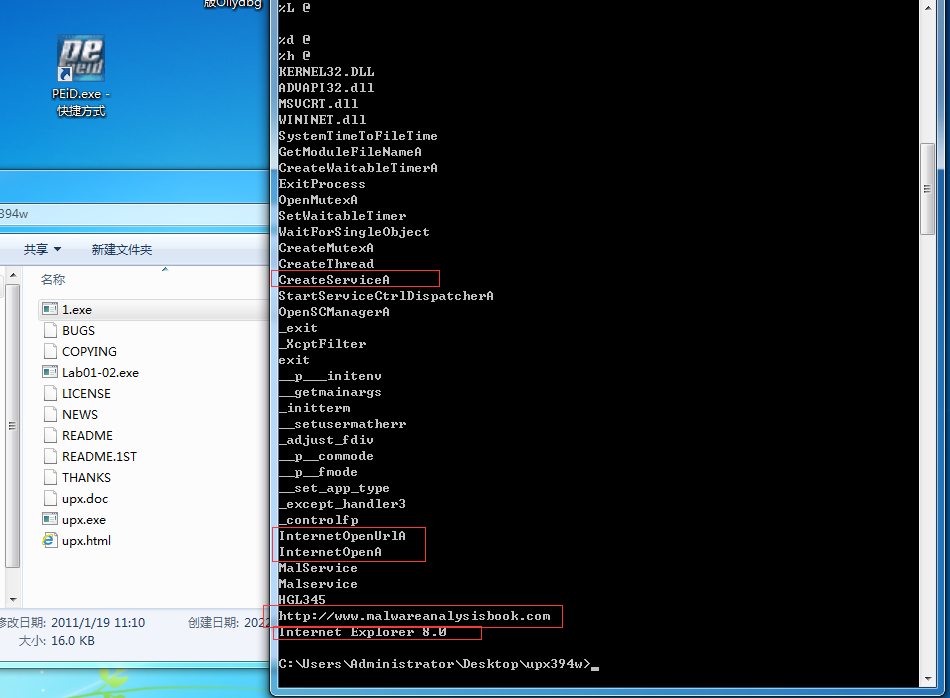

3.有没有任何导入函数能够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么?

PEid查看

OpenMutexA:打开一个互斥

CreateMutexA:创建一个互斥

CreateThread:创建线程

CreateServiceA:创建一个服务

联网操作

下面两个函数说明了程序会打开一个链接

4.哪些基于主机或基于网络的迹象可以被用来确定被这个恶意代码所感染的机器?

一个Malservice服务名称,一个链接,可以通过监视网络流量检查被恶意代码感染的主机

Lab1-3

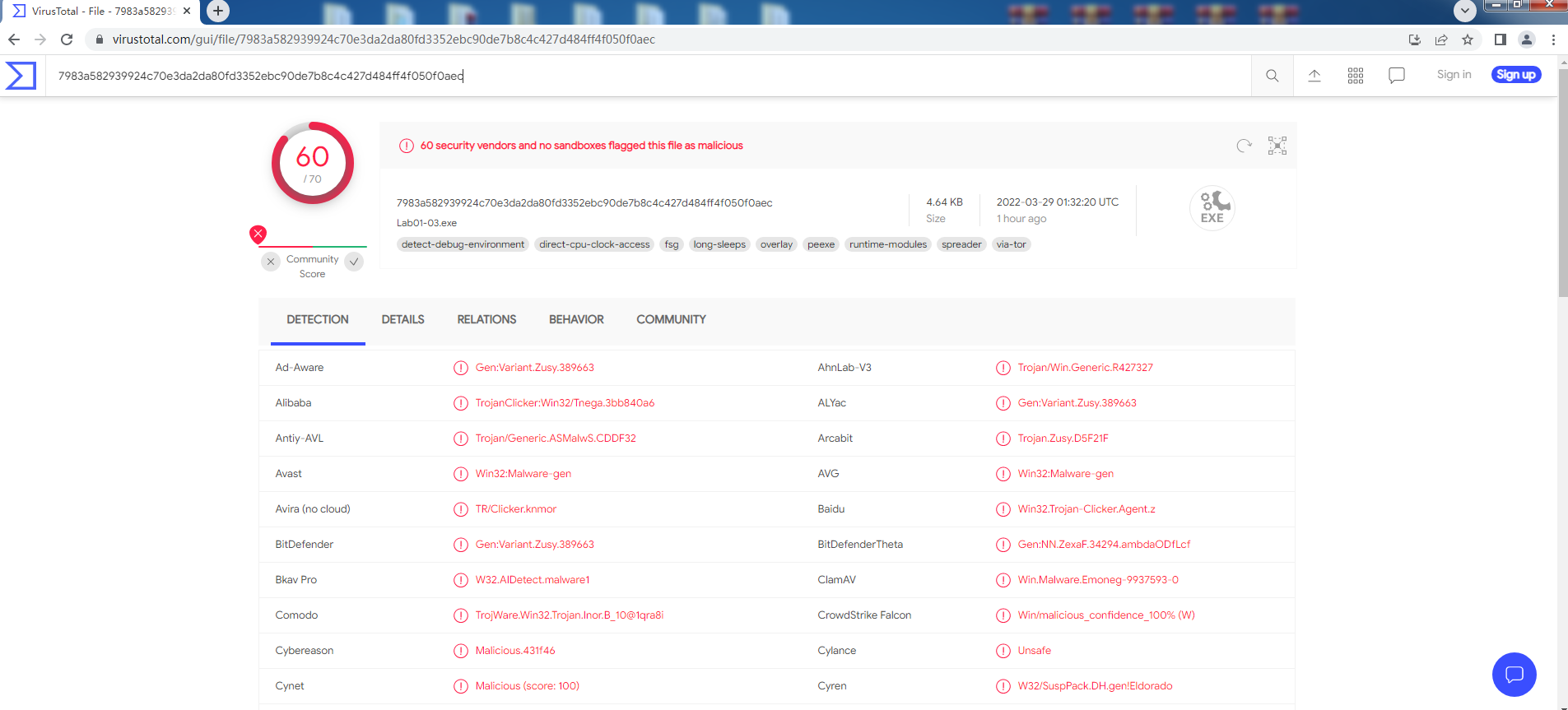

1.将Lab01-03.exe文件上传至http://www.VirusTotal.com/进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?

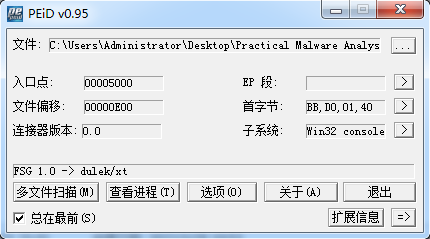

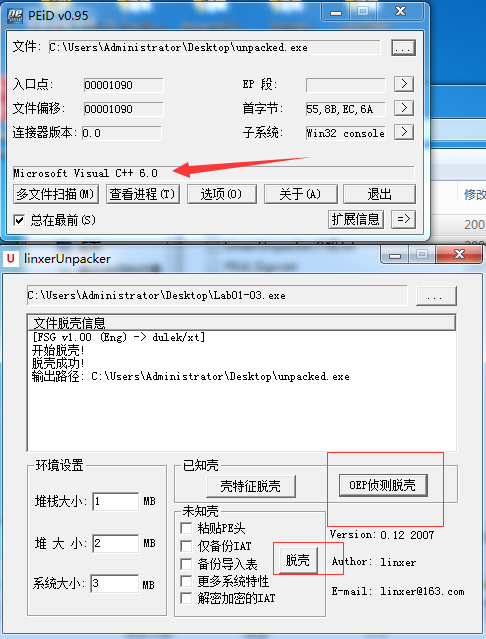

2.是否有这个文件被加壳或混淆的任何迹象?如果是这样,这些迹象是什么﹖如果该文件被加壳,请进行脱壳,如果可能的话。

FSG壳

使用linxerunpacker脱壳

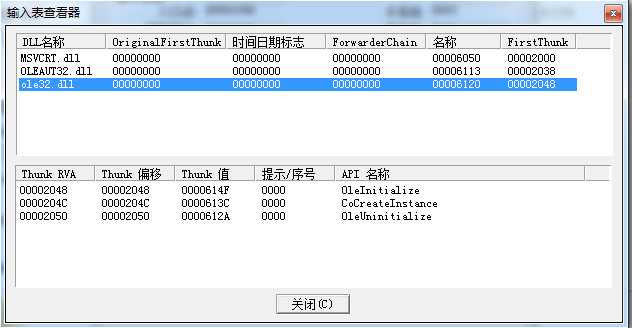

3.有没有任何导入函数能够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么?

组件对象模型com的相关操作,创建对象

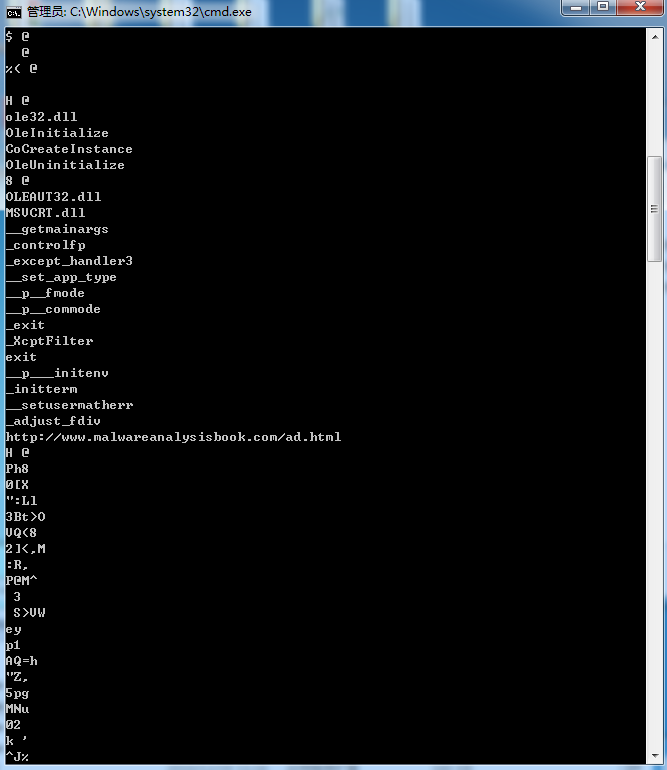

4.有哪些基于主机或基于网络的迹象,可以被用来确定被这个恶意代码所感染的机器?

|

|

得到一个链接,可以作为网络迹象说明主机是否被感染

Lab1-4

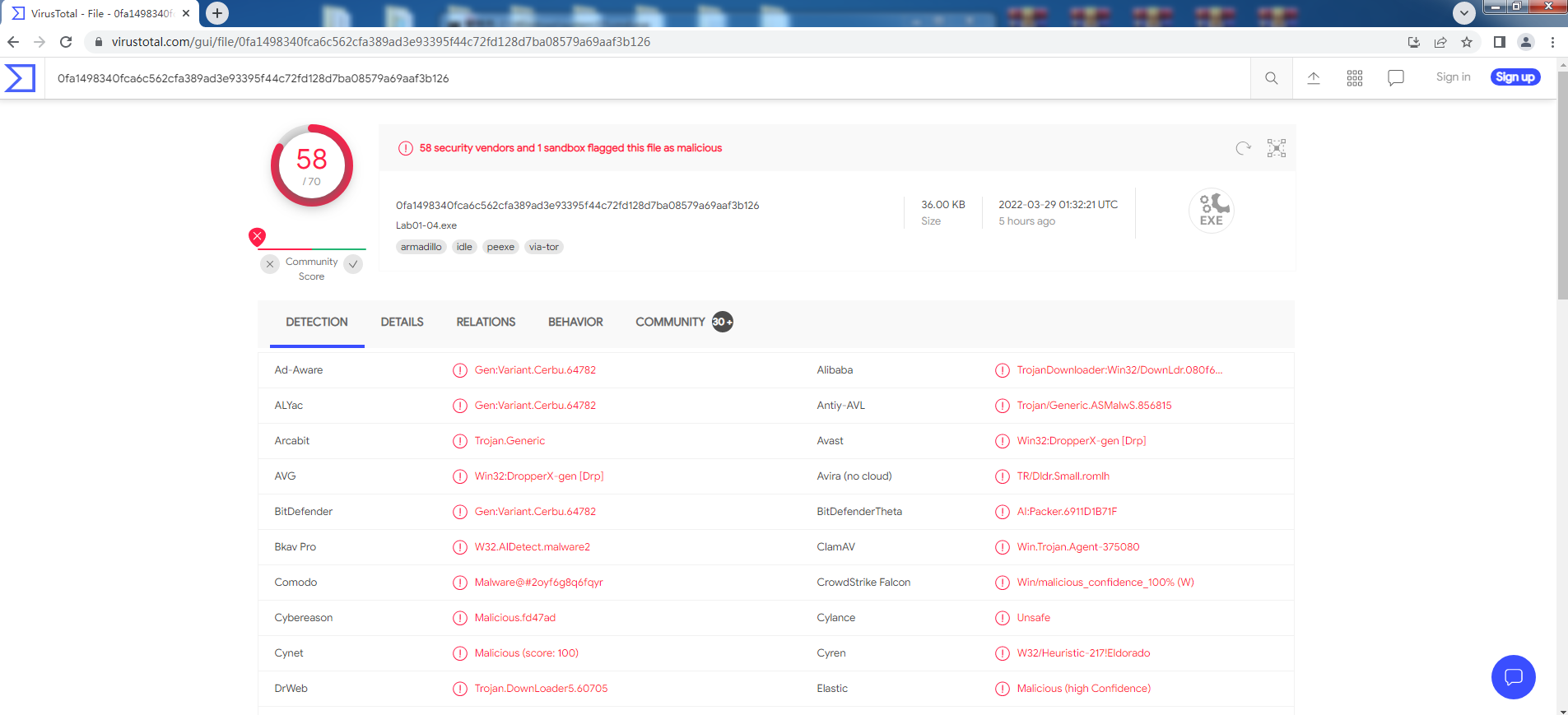

1.将Lab01-04.exe文件上传至 http://www.VirusTotal.com/进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?

2.是否有这个文件被加壳或混淆的任何迹象﹖如果是这样,这些迹象是什么?如果该文件被加壳,请进行脱壳,如果可能的话。

未加壳

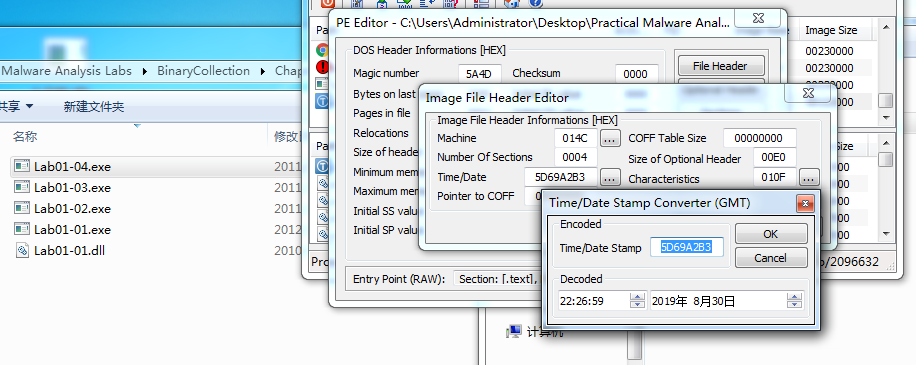

3.这个文件是什么时候被编译的?

PETool查看时间,可以看出是个不可信的时间

2019年8月30日22:26:59

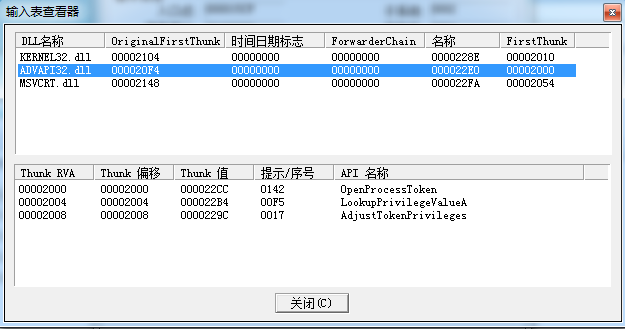

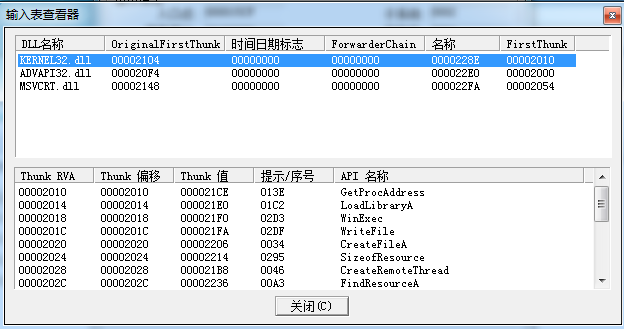

4.有没有任何导入函数能够暗示出这个程序的功能?如果是,是哪些导入函数,它们会告诉你什么?

权限操作相关函数

WinExec和WriteFile表示程序将会创建一个可执行文件并且运行他

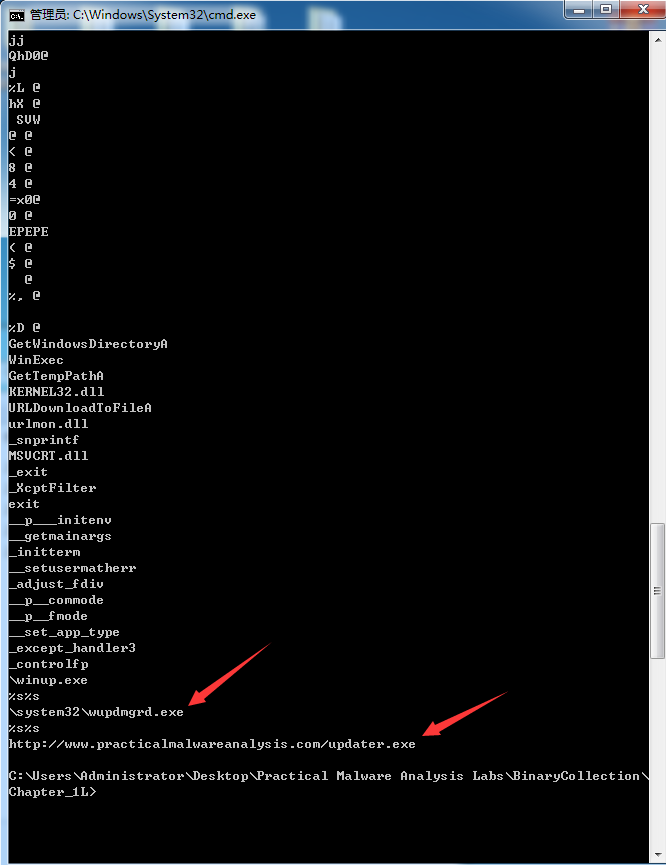

5.有哪些基于主机或基于网络的迹象,可以被用来确定被这个恶意代码所感染的机器?

wupdmgrd.exe是恶意代码创建的程序

6.这个文件在资源段中包含一个资源。使用Resource Hacker 工具来检查资源,然后抽取资源。从资源中你能发现什么吗?

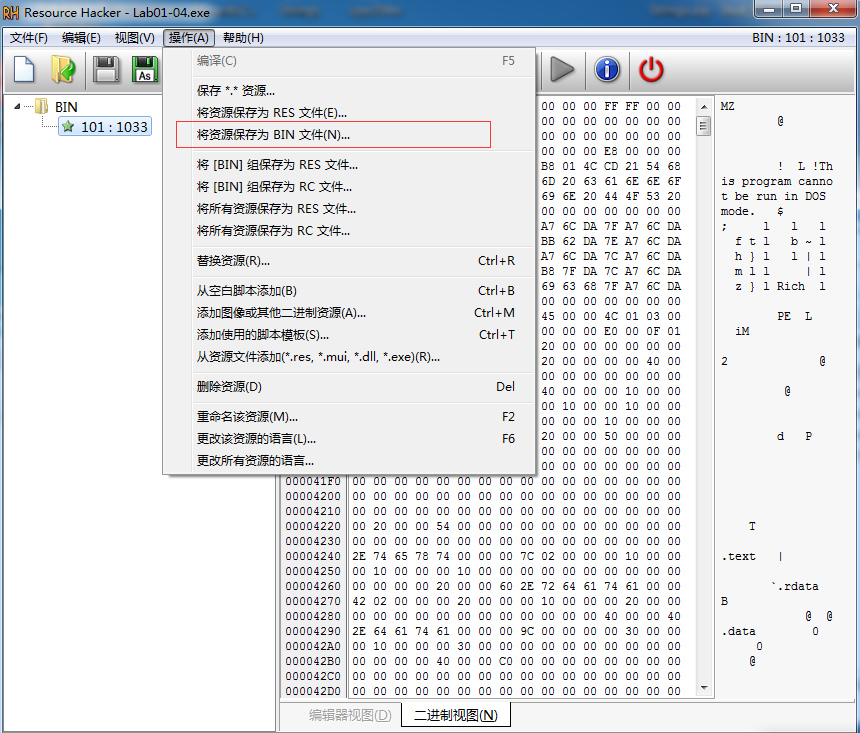

使用Resource Hacker打开

然后保存为二进制文件

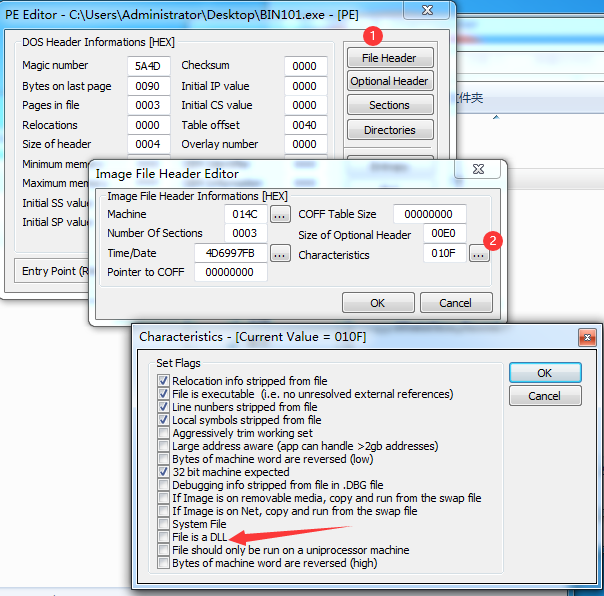

使用PETools打开,文件头,特征,发现dll未勾选所以不是dll文件只能是exe文件

strings 分析程序

查看字符串可以看到一个链接,推测wupdmgrd.exe程序就是从这个链接下载得到